Funktionsweise Tor

Was ist Tor?

Der Tor-Client, auch “Onion Proxy” genannt, verteilt die Transaktionen des Nutzers über mehrere verschiedene Stellen im Internet und sorgt dafür, dass die Identität des Benutzers an keiner Stelle mit der Kommunikation in Berührung kommt. Die Datenpakete werden dazu über einen zufällig ausgewählten Weg über Server im Tor-Netzwerk verschickt. Dabei wählt Tor die Route eines Datenpakets immer so, dass es über drei Server gesendet wird. Diese Route wird alle 10 Minuten geändert.

Wir wollen bildlich erklären was bei der Nutzung mit Tor geschieht:

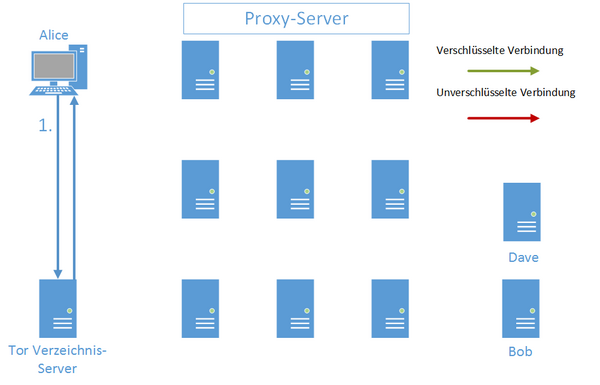

1. Als erstes verbindet sich der Tor-Client, in der Abbildung unten mit “Alice” gekennzeichnet, mit dem Tor-Netzwerk und lädt sich eine Liste mit allen vorhandenen und nutzbaren Tor-Server herunter. Diese Liste ist mit einer digitalen Signatur versehen und wird von Verzeichnisservern zur Verfügung gestellt. Die öffentlichen Schlüssel der Verzeichnisserver werden mit dem Tor-Quellcode geliefert und stellen sicher, dass der Tor-Client nur authentische und keine modifizierten Verzeichnisse erhält. Durch die erhaltene Liste, weiß der Tor-Client nun, welche vorhandenen und nutzbaren Tor-Server zur Verfügung stehen.

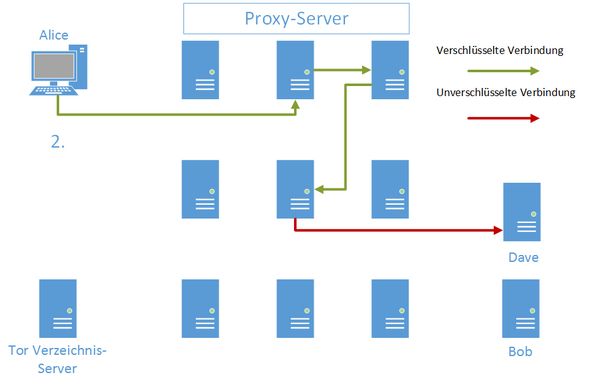

2. Alice möchte nun eine Webseite aufrufen die hier mit “Dave” gekennzeichnet ist. Dafür wählt der Tor-Client eine Route über genau drei Tor-Server, um ein möglichst optimales Verhältnis zwischen großer Anonymität und akzeptabler Performance/Geschwindigkeit zu erreichen. Dabei verhandelt er mit dem ersten Tor-Server eine verschlüsselte Verbindung aus. Ist diese aufgebaut, dann wird sie um einen weiteren Server ergänzt.

Ein Tor-Server kennt immer nur seinen direkten Vorgänger und Nachfolger. Das bedeutet, dass kein Tor-Server jemals den gesamten Pfad kennt. Der Client handelt für jeden Schritt entlang des Pfads einen eigenen Satz von Verschlüsselungsschlüsseln aus und stellt damit sicher, dass kein Server die Verbindungen nachvollziehen kann, während sie bei ihm vorbeikommen. Die Anonymität ist nur dann gewährleistet, wenn mindestens einer der drei Server vertrauenswürdig ist und die Anfangs- und Endpunkte der Kommunikation nicht überwacht werden.

Startet Alice eine weitere, neue Suchanfrage, so wird dann ebenfalls auch eine andere Route gewählt.

Was die Anonymität und Sicherheit bei der Verwendung von Tor betrifft, so ist diese Variante deutlich besser als die eines Proxy’s.

Nur unter dem Punkt der Abhörsicherheit kann man nicht völlige Sicherheit garantieren, da es theoretisch möglich ist, durch einen Man-in-the-Middle Angriff an Daten zu kommen. Doch für den Zweck des anonymen Surfen sollte diese Variante ausreichen.

Unter "Verwendung" ist die Installation, sowie die Nutzung von Tor beschrieben.