Sichere Emails, Sicheres Surfen und Mobile Sicherheit

Sichere E-Mails

E-Mails sind heute so verbreitet wie einst die klassische Post. Es werden hierbei Standards eingesetzt, die bei der Wahl der verwendeten Software viele Freiheiten lassen. Diese Freiheiten sollte man nutzen, wenn E-Mails nicht für solche Leute lesbar sein sollen, für die sie nicht bestimmt sind. Neben der Vertraulichkeit besteht oft die Anforderungen, dass Emails unverändert ankommen oder dass der Absender auch derjenige ist, für den er sich ausgibt. In den folgenden Abschnitten können Sie Einzelheiten hierzu finden.

Beim Umgang mit Emails gelten die gleichen Prinzipien der Vorsicht wie beim Surfen im Internet, um sich keine Schadsoftware auf dem System einzufangen und um keine vertrauliche Daten preiszugeben.

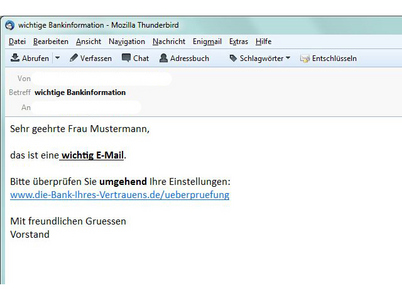

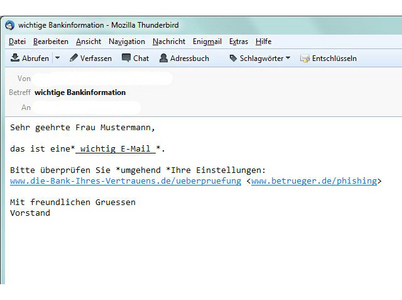

Es ist grundsätzlich sicherer, das Email-Programm so einzustellen, dass die Nachrichten als reiner Text und nicht im HTML-Format angezeigt werden. Das ist zwar vielleicht weniger schön und weniger komfortabler, verhindert aber oft schlimme Folgen. Ein Spam-Sender kann sonst HTML-Inhalt in seine Emails einfügen, und merkt sofort bei Ihrem Lesen, dass die Adresse echt ist und die Emails an diese Adresse auch gelesen werden und wird Sie somit weiterhin mit unerwünschten Emails überhäufen. Darüber hinaus erkennen Sie bei Links sofort, wohin dieser Sie führen soll. Folgende Abbildungen zeigen die gleiche Email, einmal als HTML-Dokument und einmal als reiner Text.

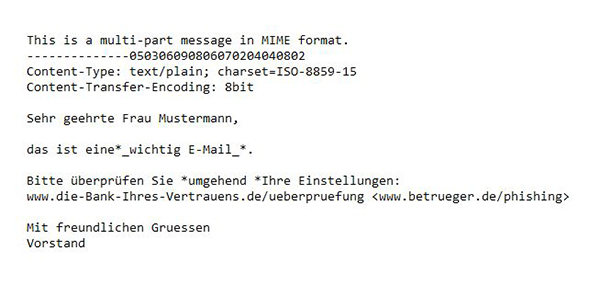

Wenn Sie auf die HTML-Darstellung nicht verzichten möchten, schauen Sie sich aber unbedingt einen Link genauer an, bevor Sie diesen anklicken. Manche Email-Programme zeigen in der Statusleiste an, welche Adresse sich hinter dem Link verbirgt, wenn Sie mit der Maus über diesen fahren. Ansonsten besteht die Möglichkeit, sich den Quelltext der Email anzeigen zu lassen:

Deaktivieren Sie bei Nutzung des HTML-Formates die Vorschau von Emails, da die Vorschau die Mails öffnet mit allen Konsequenzen und man nicht immer zuverlässig - z.B. beim Start des Email-Programmes - verhindern kann, dass die Markierung auf einer Mail landet, die unter keinen Umständen geöffnet werden sollte.

Überprüfen oder Löschen statt Öffnen:

Wenn Ihnen eine E-Mail seltsam vorkommt, sei es wegen Rechtschreibfehlern, seltsamer Inhalte oder komischer Absender, fragen Sie per Telefon den/die Absender/in vor dem Öffnen, ob diese Mail korrekt ist. Besonders solche Nachrichten mit "Wichtig" oder "Dringend" im Betreff sind dann mit an Sicherheit grenzender Wahrscheinlichkeit alles andere als seriös. Der Absender möchte Sie dazu verleiten, keinen Rat von fachkundigen Dritten einzuholen. Wenn Sie nicht selbst in der Lage sein sollten, solche Mails zu überprüfen, öffnen Sie sie im Zweifelfall nicht.

Links und Anhänge kontrollieren:

Seien Sie sehr aufmerksam bei Links in E-Mails und bei Anhängen. Lesen Sie alle Warnmeldungen genau und bis zum Ende durch. Prüfen Sie die Links, indem Sie beim Drüberfahren mit der Maus in der angezeigten Statuszeile das Ziel überprüfen.

Lassen Sie nicht die Hosen herunter:

Oftmals sind Angreifer als Social-Engineers unterwegs. Diese erwerben langsam das Vertrauen der Opfer und setzen persönliche Informationen Stück um Stück zu einem Puzzle zusammen. Dieses Puzzle eignet sich dann zum Identitätsdiebstahl. Persönliche Informationen (auch über harmlose Dinge wie Hobbys oder Reisen etc.) haben in Emails - insbesondere gegenüber Personen, die man nicht wirklich kennt - in der Regel nichts verloren. Überlegen Sie sich also gut, wem Sie was über sich in Emails preisgeben. Das gilt natürlich auch für Beiträge in "sozialen" Netzwerken.

Bevor im Folgenden gezeigt wird, wie Emails verschlüsselt werden können, die meist gestellten Fragen mit Antworten dazu im Überblick:

Was kostet die Verschlüsselung von E-Mails?

Die Verschlüsselung ist komplett mit kostenfreier Software realisierbar.

Muss mein E-Mail-Anbieter Verschlüsselung unterstützen?

Man muss zwischen zwei Arten der Verschlüsselung unterscheiden. Die Transportverschlüsselung muss vom Anbieter unterstütz werden – es gibt aber so gut wie keine Anbieter mehr, die dies nicht tun. Im Gegenteil, die meisten fordern sogar die entsprechenden Einstellungen beim Email-Programm der Kunden. Die Ende-zu-Ende-Verschlüsslung funktioniert mit jedem Provider.

Wie lange dauert die Konfiguration von Ende-zu-Ende-Verschlüsselung?

Die reine Installation dauert ca. 15 Minuten. Für die erste Konfiguration (inklusive erster Recherchen was sich hinter den Optionen verbirgt) und erste Tests kann man um die 20 Minuten veranschlagen.

Muss der Empfänger ebenfalls die Software installieren und Konfigurieren?

Ja, ohne die entsprechende Software kann weder ver- noch entschlüsselt werden.

Wie verhindere ich, dass ich Empfängern ohne diese Software verschlüsselte E-Mails schicke?

Ist die Verschlüsslung beim Empfänger nicht konfiguriert, besitzt er keinen öffentlichen Schlüssel. Ohne diesen Schlüssel ist die Verschlüsselung einer E-Mail an ihn technisch überhaupt nicht durchführbar. Versehentlich verschlüsselte – also nicht lesbare – E-Mails zu verschicken kann also nicht passieren.

Kann ich die Verschlüsslung temporär wieder abschalten?

Ja, mit einem Klick kann für jede E-Mail separat festgelegt werden ob diese verschlüsselt werden soll oder nicht.

Ich verwende E-Mail nur im Browser, wie kann ich dort E-Mails verschlüsseln?

Momentan gibt es keine zufriedenstellende Lösung für die sogenannten Web-Clients. Der Einsatz von eigenständigen E-Mail-Programmen ist somit obligatorisch. Auf dieser Website gibt es eine Anleitung und die kostenfreie Open Source Software Mozilla Thunderbird. Das Microsoft Email-Programm Live-Mail unterstützt derzeit keine Verschlüsselung. Es gibt aber wohl kaum einen Grund, diese Software nutzen zu müssen.

Ich kenne niemanden der Verschlüsselung bereits einsetzt – was kann ich tun?

Hier finden Sie u.a. eine Email-Adresse mit Schlüsselangabe, der Sie eine verschlüsselte E-mail senden können. Über Test-E-Mails zur Überprüfung der Konfiguration freuen wir uns. Die noch bessere Methode ist natürlich möglichst viele Personen im persönlichen Umfeld von dieser Technik zu überzeugen und sie eventuell zusammen einzurichten. Das Bedürfnis nach Schutz der Vertraulichkeit bzw. das Bewusstsein danach wird in der Zukunft steigen - ganz sicher ;-)

Postkarte oder doch lieber ein Brief?

E-Mails sind mit Postkarten zu vergleichen. Ohne Schutzmaßnahmen zur Wahrung der Vertraulichkeit sind sie für jeden lesbar, der "sie in die Finger bekommt". Das ist bei Inhalten, die nicht vertraulich sind, nicht weiter tragisch. Wer aber vertrauliche Informationen per E-Mail versendet, sollte statt einer "Postkarte" doch lieber einen "versiegelten Brief" als Medium wählen.

Wer liest mit?

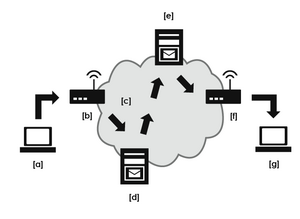

Wird eine E-Mail ohne jede Sicherheitsvorkehrung versendet, so ist sie an vielen Stellen von Außenstehenden einsehbar:

- [a/g] jeder Mitbenutzer des Rechners, der Zugriff auf das Dateisystem hat oder sich verschafft

- [b/f] jeder Mitbenutzer des lokalen WLANs

- [c] alle Betreiber der weltweiten Internet-Infrastruktur, deren Technik die E-Mail durch das Internet transportiert oder Angreifer, die Zugriff auf diese Technik erlangen

- [d/e] die E-Mail-Provider von Sender und Empfänger

Die Motive können dabei von Identitätsdiebstahl, Werbeanalysen, Strafverfolgung und Rache bis hin zu Massenüberwachung und Spionage reichen. Und auch Privat-Personen sind lohnende Ziele solcher Aktivitäten.

Die Verschlüsselung wird folgend anhand des Open-Source Programmes Thunderbird gezeigt. Die Transportverschlüsselung wird von allen gängigen Email-Programmen unterstützt und ist ähnlich durchzuführen. Die Ende-zu-Ende-Verschlüsselung via GPG wird nicht von allen Email-Programmen unterstützt. Informieren Sie sich beim Anbieter der Software oder nutzen Sie die leistungsfähige und kostenlos erhältliche Thunderbird-Software.

Transportverschlüsselung:

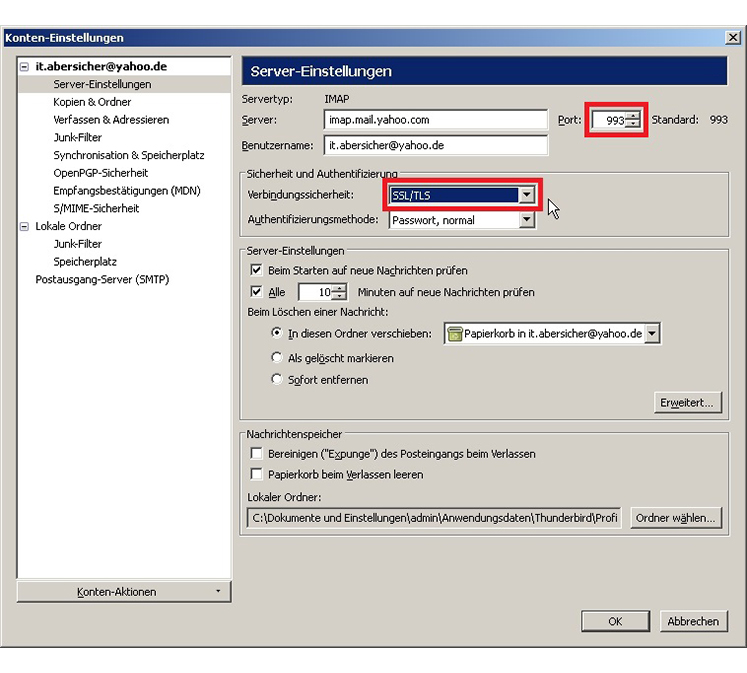

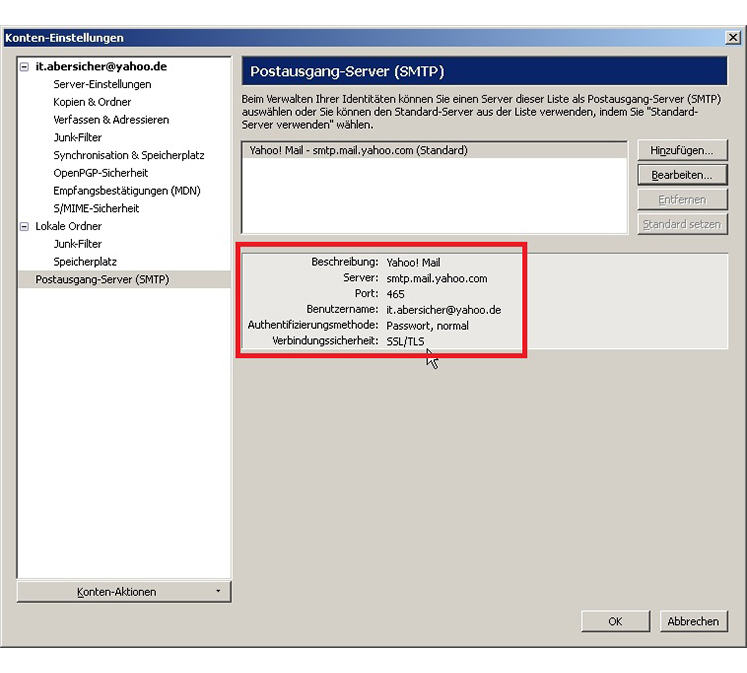

Für den Posteingangs- und Postausgangsserver ist jeweils der verschlüsselte Transport zu aktivieren. Die benötigten Einstellungen findet man leicht per Suchmaschine mit den Suchbegriffen "E-Mail-Provider smtp imap". Thunderbird kann diese sehr häufig nach Eingabe der E-Mail-Adresse selbst bestimmen und für die Konfiguration vorschlagen.

Port: Ist eine Adresse über den der Server angesprochen wird. Auf den Websites der Provider können diese nachgeschlagen werden.

Verbindungssicherheit: Beide Optionen STARTTLS und SSL/TLS sorgen dafür, dass die E-Mail über eine verschlüsselte Verbindung vom Server geholt wird. Welche der Optionen unterstützt wird ist beim Provider nachzuschlagen.

Authentifizierungsmethode: "Passwort, normal" stellt die eine Authentifizierung per Benutzername und Passwort ein, dies ist die Standardmethode für Heimanwender.

Ende-zu-Ende-Verschlüsselung:

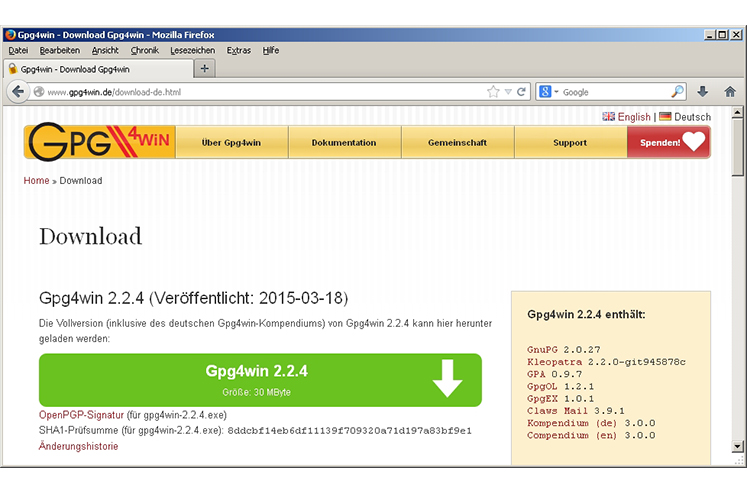

Bei der Ende-Zu-Ende-Verschlüsselung von Emails wird immer mit einem Schlüsselpaar gearbeitet. Der öffentliche Schlüssel wird zum verschlüsseln benötigt. Entschlüsseln kann die Nachricht dann nur die Person, die den dazu passenden privaten Schlüssel besitzt. Für die Verschlüsselung und Signierung unter Windows muss die Software Gpg4win heruntergeladen und installiert werden.

Hier geht es zur Downloadseite von <link http: www.gpg4win.de download-de.html _blank external-link-new-window external link in new>Gpg4win.

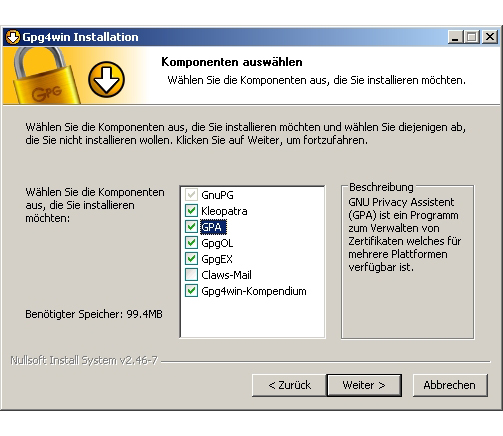

Die Auswahl bei der Installation kann soweit belassen werden, nur GpgOL ist ein spezielles Modul für Microsoft Outlook und kann deshalb bei Nutzung von Thunderbird abgewählt werden. Um Ihre Schlüssel anlegen zu können, brauchen Sie Kleopatra oder die GNU-Schlüsselverwaltung (GPA). Wählen Sie daher mindestens eines von beides aus. Unten wird die Schlüsselerzeugung mit GPA gezeigt. Die Vorgehensweise ist jeweils sehr ähnlich.

In den nächsten Schritten der Installation wird das Zielverzeichnis und die anzulegenden Verknüpfungen abgefragt.

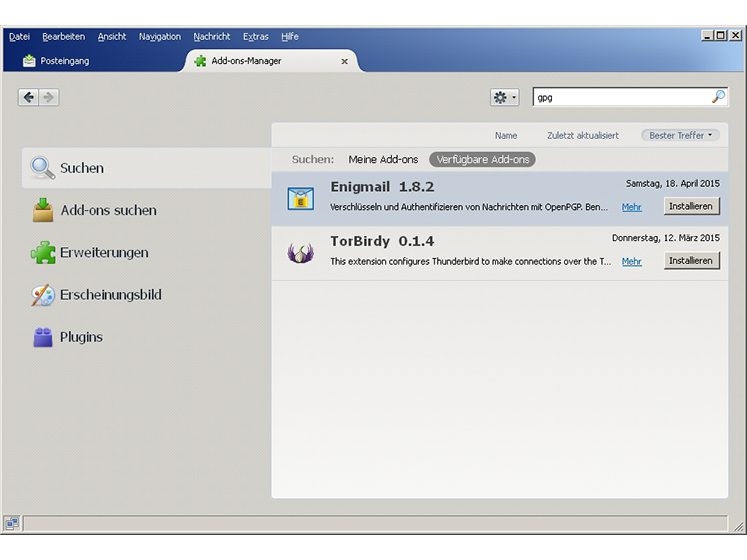

Verschlüsselungs-Add-on Enigmail installieren:

Damit Thunderbird auf die Funktionen der Software Gpg4win zugreifen kann, ist ein Add-on nötig. Die Installation wird über die Add-on-Verwaltung innerhalb Thunderbird vorgenommen.

Nach dem nächsten Neustart von Thunderbird öffnet sich automatisch der OpenPGP-Assistent mit dessen Hilfe Thunderbird konfiguriert wird. Legen Sie aber zuvor Ihr Schlüsselpaar an.

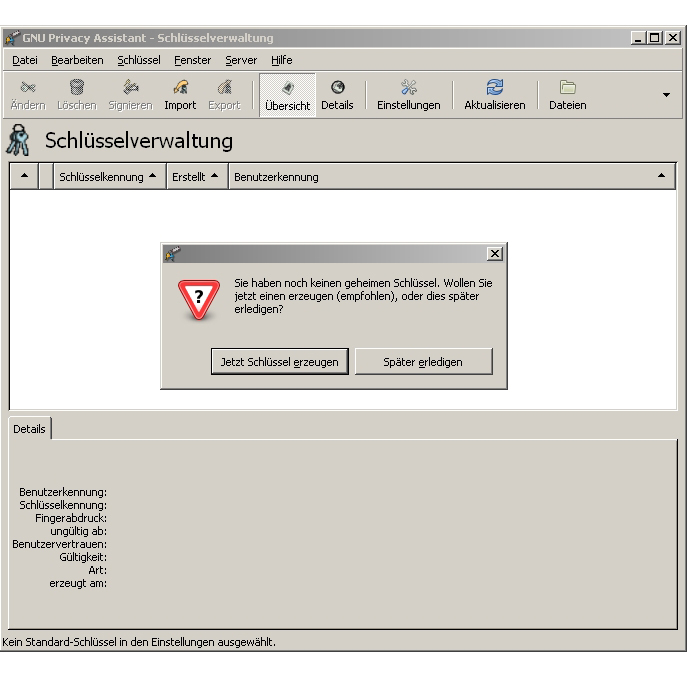

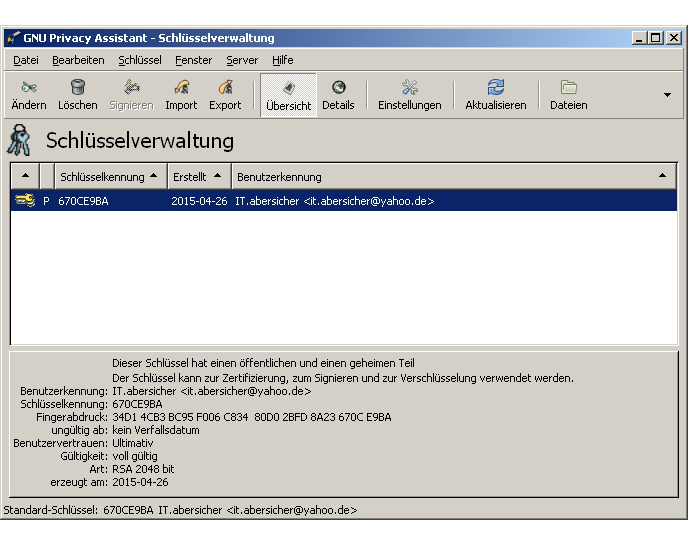

Das Schlüsselpaar, also Ihren neuen öffentlichen und privaten Schlüssel, können Sie mit Kleopatra oder der GNU-Schlüsselverwaltung (GPA) erzeugen. Folgend wird die Schlüsselerzeugung mit der GNU-Schlüsselverwaltung gezeigt. Das erstmalige Starten der Anwendung fragt Sie, ob Sie ein Schlüsselpaar anlegen wollen.

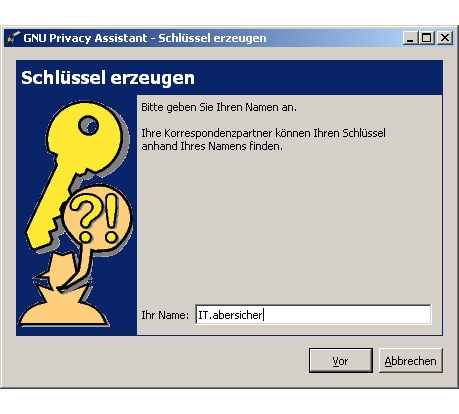

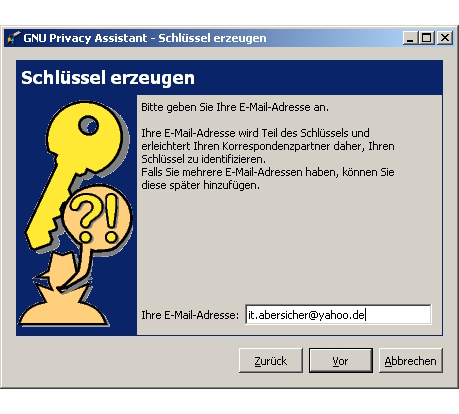

Sie werden nun nach Ihrem Namen und nach Ihrer Email-Adresse gefragt.

Für digitale Schlüssel gibt es keinen Schlüsseldienst. Sie sollten daher auf Ihre(n) private(n) Schlüssel sehr gut aufpassen und auch eine Sicherungs-Kopie anlegen. Ob Sie dies jetzt oder später machen, ist zweitrangig, Hauptsache Sie tun es bevor Sie die Sicherung benötigen. Wenn Sie den privaten Schlüssel z.B. durch einen Festplatten-Crash oder ähnliches verlieren, können Sie ihre bisherigen verschlüsselten Emails nicht mehr lesen, wenn Sie nicht auf eine Sicherungs-Kopie des privaten Schlüssels zurückgreifen können.

Die Passphrase ist ein Kennwortschutz zu ihrem Schlüssel. Wenn jemand Ihren privaten Schlüssel ergattert, kann er Ihre Emails dennoch nicht lesen. Dies ist ein weiteres Sicherheits-Feature und nicht die Lizenz zum unachtsamen Umgang.

Achten Sie bei der Passphrase auf eine gute Qualität. Hier gibt es mehr Informationen zu guten Passwörtern.

Sie sind nun fast am Ziel. Die haben ein Schlüsselpaar angelegt.

Nachdem Sie nun erfolgreich Ihr Schlüsselpaar erzeugt haben, steht Ihnen frei, eine Widerrufsurkunde erzeugen. Mit einer Widerrufsurkunde kann man seinen Schlüssel im Bedarfsfall als ungültig markieren. Kommunikationspartner können dann mit diesem als ungültig markierten Schlüssel keine Emails mehr an Sie verschlüsseln, ebenso wenig können Sie mit diesem Schlüssel weiterhin Dateien oder Emails signieren. Schon bestehende Nachrichten können natürlich weiterhin entschlüsselt oder ihre Signatur geprüft werden. Dazu müssen Sie aber den passenden Befehl auf der Kommandozeile absetzen:

gpg --output revocation_cert.asc --gen-revoke ihreEmail-Adresse@IhrProvider.de

Da Sie zur Erzeugung dieser Widerrufsurkunde Ihren privaten Schlüssel und die Passphrase benötigen, sichern Sie bitte auch diese Widerrufsurkunde sorgfältig.

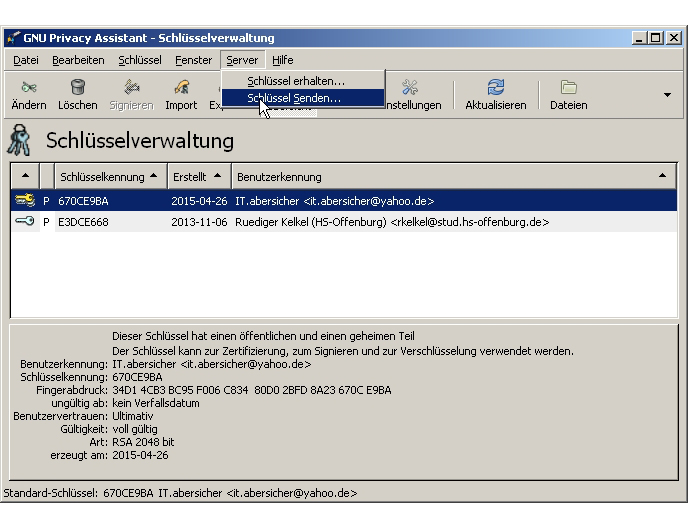

Damit man Ihnen auch verschlüsselte Emails senden kann, muss der öffentliche Schlüssel auch tatsächlich öffentlich sein. Sie können den Schlüssel ganz gezielt bestimmten Teilnehmern mitteilen oder ihn auf einen "Schlüsselserver" stellen, auf den das Email-Programm der Teilnehmer zugreifen kann. Dazu markieren Sie Ihr Schlüsselpaar und senden den öffentlichen Teil zum "Schlüsselserver". Der private Schlüssel verbleibt bei Ihnen.

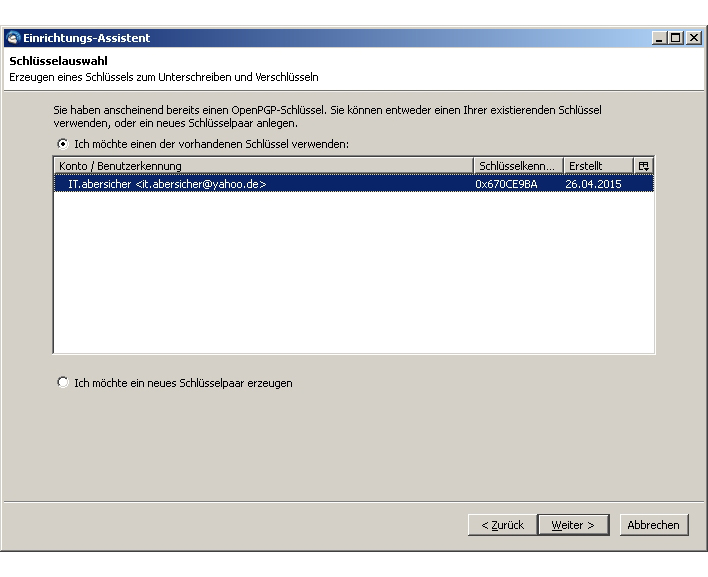

Der Einrichtungs-Assistent hilft Ihnen dabei, Thunderbird und Ihr Schlüsselpaar für Ihre Email zusammen zu bringen.

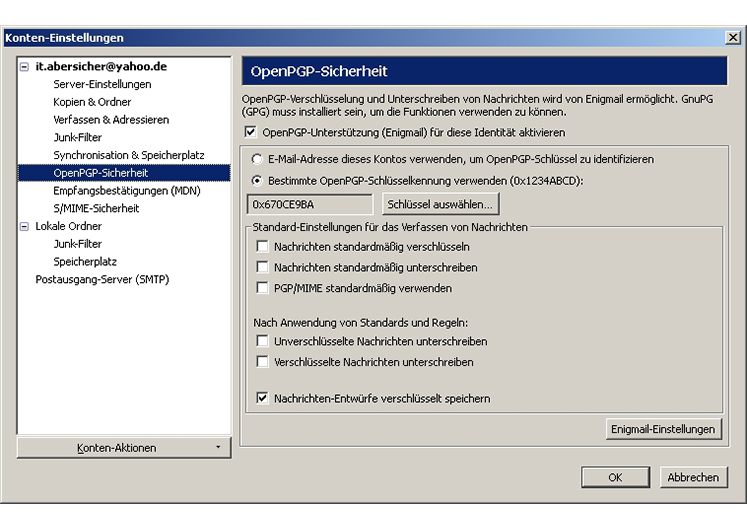

In den Konten-Einstellungen sehen Sie einen Eintrag "OpenPGP-Sicherheit". Hier sind die relevanten Einstellungen und der passende Schlüssel ist hier eingetragen.

Sie haben es geschafft. Ihr Rechner und Ihr Mail-Progamm sind bereit, verschlüsselte Emails zu versenden. Im folgenden Abschnitt sehen Sie, wie Sie beim Senden und Empfangen von verschlüsselten Emails vorgehen.

Verschlüsselte Email versenden

Jetzt ist es soweit. Nach der Installation und Konfiguration können Sie Ihre erste verschlüsselte Email versenden.

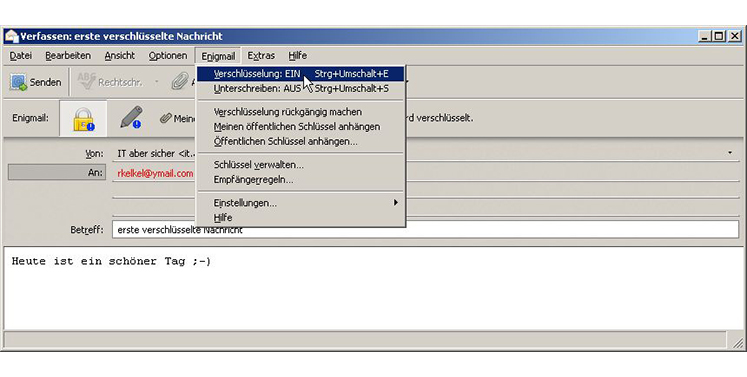

Nachdem Sie Ihre Email verfasst haben, klicken Sie vor dem Absenden auf "Enigmail" und wählen aus, dass die Nachricht verschlüsselt wird. Der Teilnehmer muss natürlich einen öffentlichen Schlüssel bereitstellen.

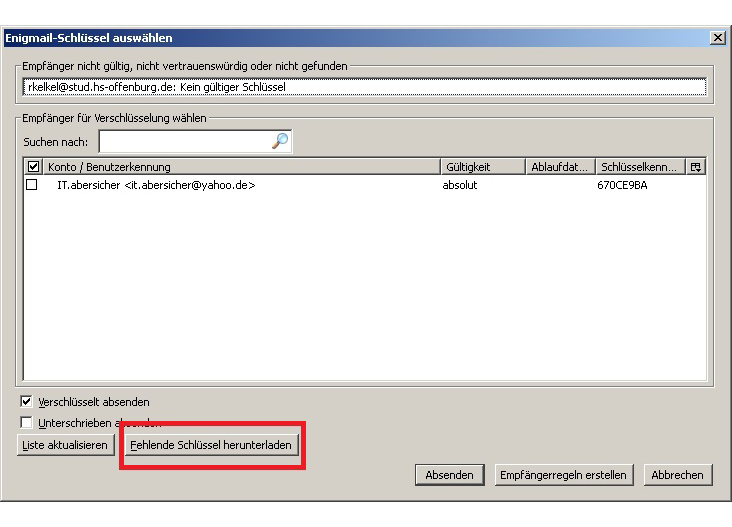

Das Email-Programm braucht nun den öffentlichen Schlüssel Ihres Kommunikations-Partners. Diesen können Sie nun vom "Schlüsselserver" herunterladen oder er wird Ihnen per Email-Anhang zur Verfügung gestellt.

Nun kann die Nachricht verschlüsselt werden und auf den Weg gesendet werden. Sollten Sie niemanden kennen, der bereits verschlüsselte Emails versendet, senden Sie Ihre erste verschlüsselte Email doch einfach an:

rkelkel@ymail.com

GPG Key-ID: 0x7289D14A

Sicherheitsorientierte Studenten und Absolventen freuen sich immer über nette Emails von Leuten, die Ihre IT-Sicherheit nicht dem Zufall überlassen sondern sie in die Hand nehmen und aktiv werden.

Wie Sie jedem Teilnehmer - auch solchen ohne Schlüssel - eine vertrauliche Email senden können ohne das Risiko einzugehen, dass sie von einer nicht autorisierten Person gelesen wird, lesen Sie im folgenden Beitrag.

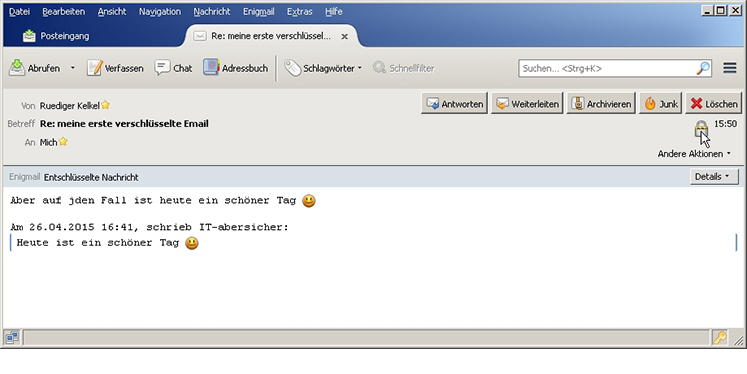

Verschlüsselte Email empfangen

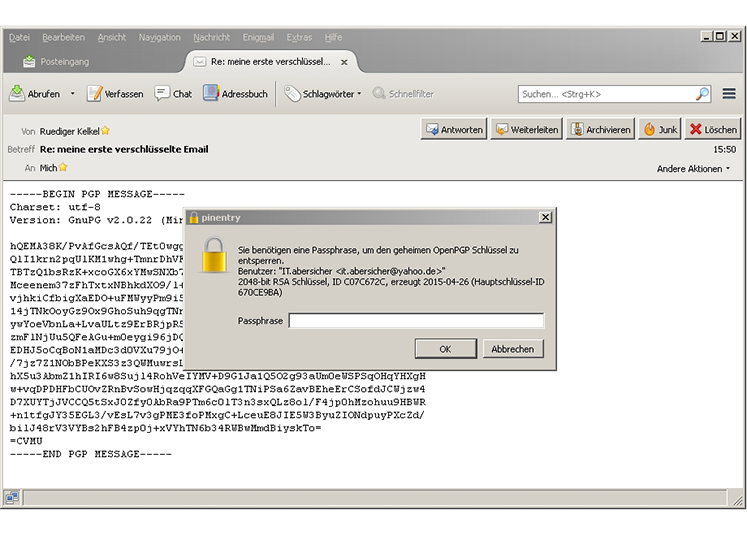

Wenn Ihr Kommunikationspartner Ihnen eine verschlüsselte Email sendet, können Sie zuerst nur den Absender und den Betreff lesen und die werden aufgefordert, die Passphrase für Ihren privaten Schlüssel einzugeben, damit die Email entschlüsselt werden kann:

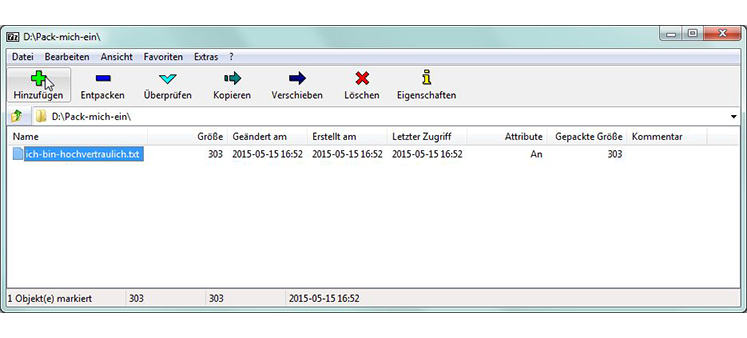

Wie bereits erwähnt wurde, ist das Versenden von Ende-zu-Ende verschlüsselten Emails im Privat-Bereich noch nicht sehr weit verbreitet. Sollten Sie eine vertrauliche Email versenden wollen in der gesicherten Erwartung, dass keine unbefugte Person diese liest, können Sie eine Text-Datei oder einen anderen Datei-Anhang in einem anderen Format in ein ZIP-Archiv packen und dieses verschlüsseln.

ZIP-Programme sind für alle gängigen Betriebssysteme kostenlos zu erhalten. Für MS-Windows beispielsweise unter

Der Empfänger braucht i.d.R. nichts zu installieren, da alle gängigen Betriebssysteme im Standard bereits solche ZIP-Archive auspacken können.

Diese Methode wenden übrigens auch Unternehmen an, wenn Sie sensible Anhänge bzw. Daten austauschen. Erstellen Sie also ein neues ZIP-Archiv:

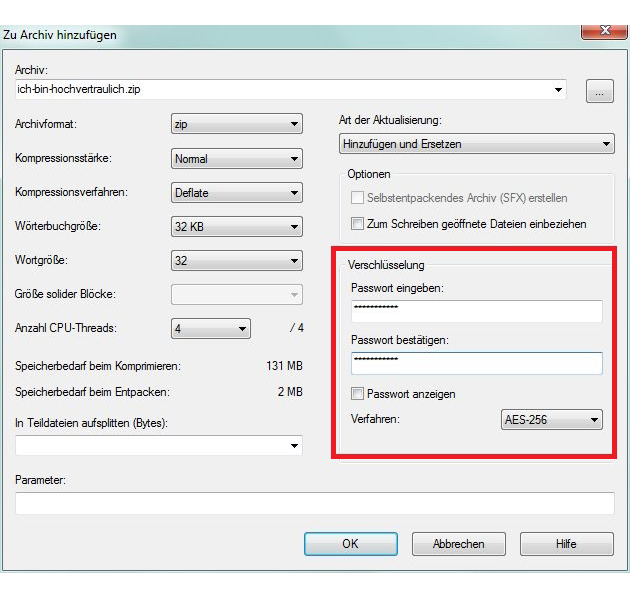

und verschlüsseln dieses.

Wählen Sie AES-256; das ist ein sicheres Verschlüsselungsverfahren. Das Passwort teilen Sie Ihrem Kommunikationspartner über einen anderen Kanal mit, z.B. am Telefon oder als SMS. Es ist sehr unwahrscheinlich, dass ein Angreifer beide Kanäle abhören und die Informationen verbinden kann.

Diese Methode ist wegen dem zweiten erforderlichen Kanal nicht wirklich elegant, aber sie ist sicher. Überzeugen Sie Ihren Kommunikations-Partner daher doch einfach, zukünftig verschlüsselte Emails auszutauschen.

Bei einer Ende-zu-Ende Verschlüsselung bleiben weiterhin der Betreff und die Metadaten (Informationen über Absender, Empfänger und Zeitpunkt) unverschlüsselt, denn diese werden für die Zustellung benötigt. Auch ein Brief ohne lesbare Adresse wird nicht ankommen.

Alleine aus diesen Metadaten lassen sich aber unter Umständen bereits viele Informationen zu einer Person auslesen oder zusammensetzen. Wer sind die Personen oder Institutionen oder Firmen, mit denen am häufigsten kommuniziert wird? Steht eine Person mit anderen "überwachten" Personen in Verbindung? Werden bestimmte Anwälte, Journalisten, Ärzte oder Politiker kontaktiert? Diese und weitere Fragen können allein anhand einer Analyse der Metadaten beantwortet werden. Durch eine Kombination mit Daten anderer Personen oder aus anderen Quellen wie zum Beispiel aus einer Telefonüberwachung oder der Surf-Analyse können sehr detaillierte Personenprofile erstellt werden. Ohne unter Verfolgungswahn zu leiden, sollte also der Betreff entsprechend allgemein gehalten werden um nichts preisgeben, was Sie in der Mail selbst verschlüsseln.

Es ist technisch leicht möglich, E-Mails auf ihrem Weg durch das Internet zu ändern oder Emails unter falschem Namen und mit falscher Absender-Adresse zu versenden. Es gibt Schutzmaßnahmen. Denn genau, wie man einen Brief unterschreiben kann, kann man auch eine Email unterschreiben. Die nötige Funktion bringt die Software GPG - siehe Emails verschlüsseln - bereits mit so dass nur ein Haken gesetzt werden muss um den zusätzlichen Schutz zu nutzen.

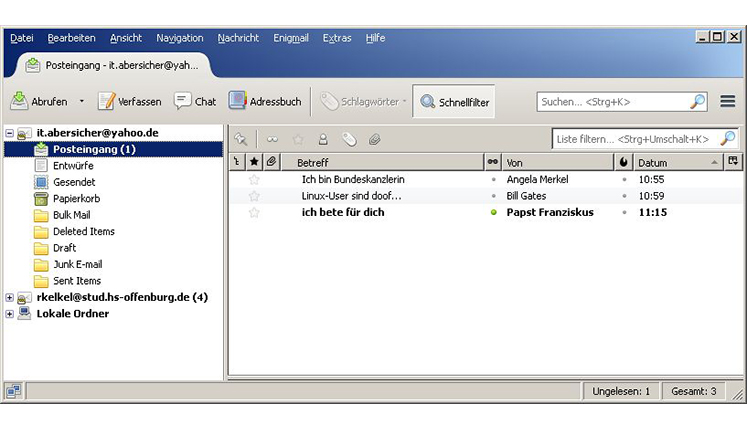

Sie möchten vermutlich nur Emails von denjenigen Personen, die auch auf dem "Umschlag" stehen. Es ist leicht, Absender-Adressen zu fälschen.

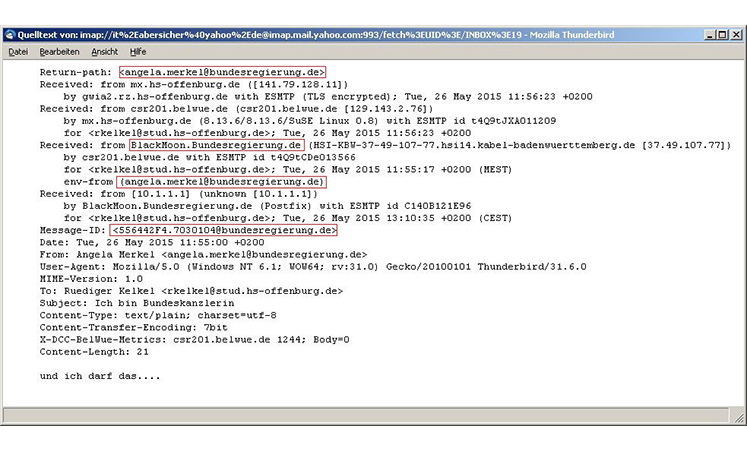

Und auch wenn man sich den Quelltext anschaut, sieht das noch schlüssig aus:

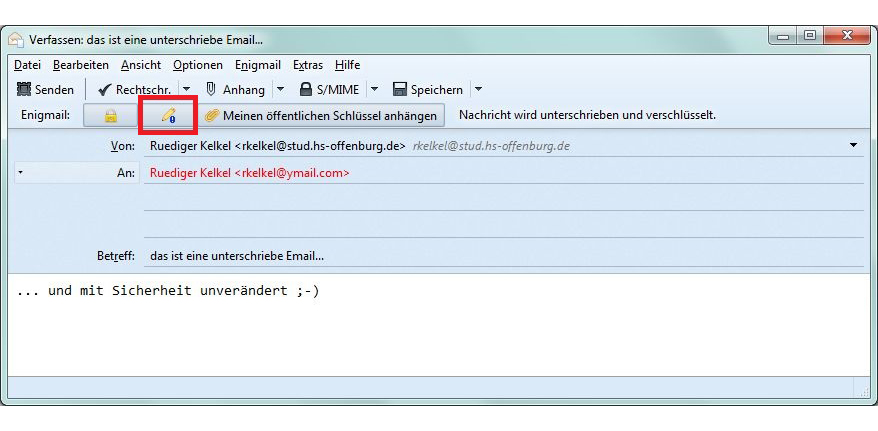

Email-Signatur erstellen:

Eine Signatur schützt zum einen vor gefälschten Absendern und zum anderen auch vor Manipulation auf dem Weg durch das Internet. Sie wird in zwei Schritten erzeugt. Zuerst wird zum Inhalt der E-Mail per Hash-Verfahren eine Prüfsumme gebildet. Die so erzeugte Prüfsumme wir dann im zweiten Schritt mit dem privaten Schlüssel des Senders verschlüsselt. Mit dem öffentlichen Schlüssel lässt sich dann prüfen, ob die Signatur mit dem privaten Schlüssel derjenigen Person erzeugt wurde, die vorgibt, die Email versendet zu haben. So wird sichergestellt, dass die Mail unterwegs nicht unbemerkt verändert wird und dass der Absender nicht vortäuschen kann, jemand zu sein, der er nicht ist.

Email-Signatur beim Empfänger

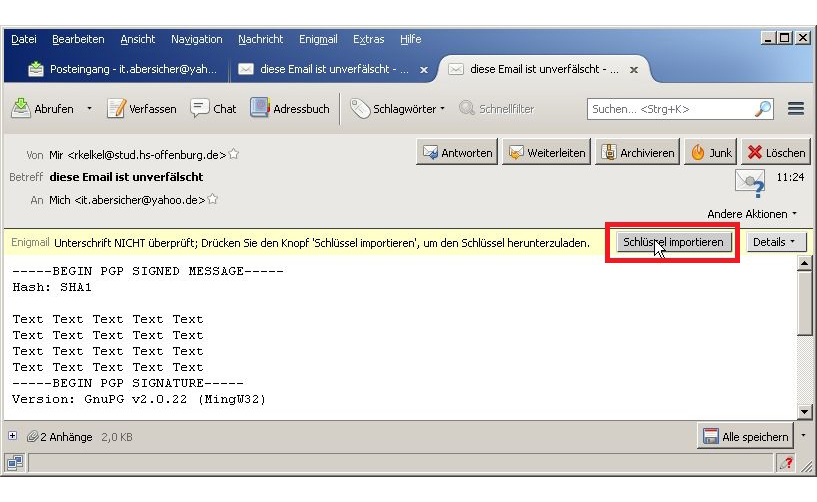

Auf der Empfangsseite besteht dann die Möglichkeit, zu überprüfen, ob die digitale Signatur echt ist. Nur dann ist gesichert, dass die Adresse nicht gefälscht oder der Inhalt unterwegs geändert wurde.

Folgend werden zwei Emails gezeigt und wie sie zu bewerten sind:

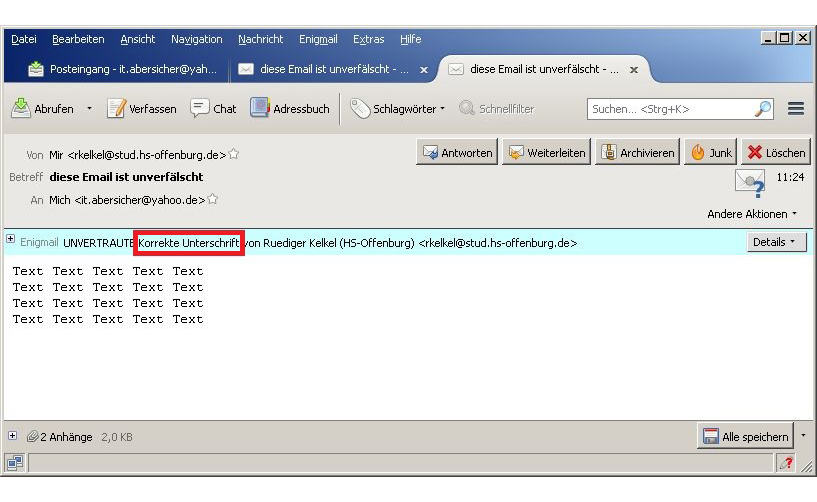

Nachdem der öffentliche Schlüssel des Absenders dann geladen wurde, kann überprüft werden, ob der richtige Schlüssel zum Signieren auf Seite des Absenders benutzt wurde und die Nachricht nicht unterwegs geändert wurde:

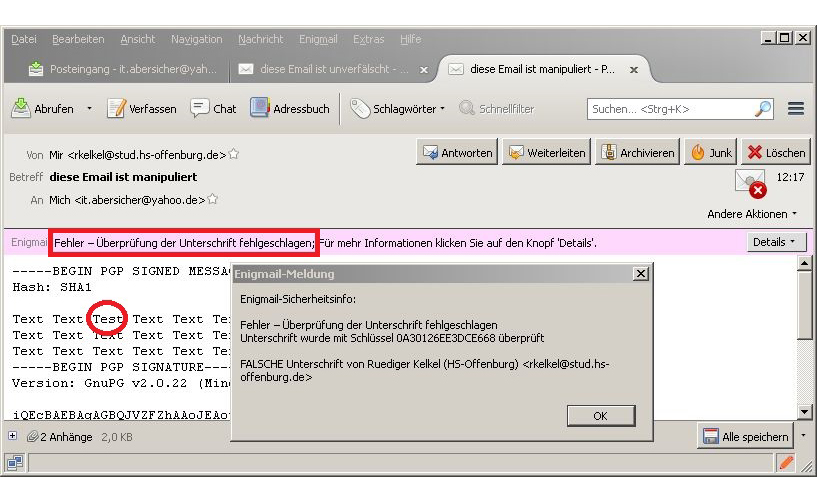

Ist die Absender-Adresse hingegen gefälscht oder der Mail-Inhalt manipuliert, so passt entweder der öffentliche Schlüssel nicht oder die Prüfsumme stimmt nicht überein. Dies wird dem Empfänger angezeigt. Im folgenden Beispiel wurde auf dem Transportweg der Inhalt wie gezeigt manipuliert:

Der Empfänger bekommt also das Signal, dass etwas mit dieser Email nicht stimmt. Ob die Email-Adresse gefälscht ist oder ob die Mail unterwegs manipuliert wurde, ist nicht sicher zu sagen. Es bleibt hier aber das Indiz, dass Absender mit gefälschten Adressen ihre Email gar nicht erst signieren. Wenn Sie vom Absender eine Email erwarten, halten Sie also Rücksprache, wenn die Signatur einen Fehler zeigt.

Durch die Verwendung mehrerer E-Mail-Adressen kann ein Identitätsdiebstahl eingeschränkt und das Spam-Aufkommen reduziert werden. Je nach Verwendungszweck eignet sich eine der folgenden beiden Konfigurationen.

Vollwertige Accounts:

Verschiedene Bereiche der Kommunikation können über verschiedene sprechende E-Mail Adressen abgewickelt werden. Dadurch entsteht eine Vorsortierung und es sind nicht alle Konten gleichzeitig betroffen sollte die Adresse in die Hände von Spam-Versendern oder noch schlimmer die Zugangsdaten in die Hände von Kriminellen gelangen. Eine Beispielhafte Aufteilung könnte vier Konten enthalten die nur für ihre speziellen Bereiche genutzt werden.

- Private Kontakte: Nur der Freundes- und Familienkreis erhält diese Adresse

- Sportverein: Diese Adresse wird auf einer Website publiziert und es wird mit unbekannten Gesprächspartnern kommuniziert

- Internetdienste: Foren, Newsletter und andere Angebote mit eingeschränkter Vertrauenswürdigkeit

- Geschäftliche Kontakte: Firmen denen man als Kunde oder als Bewerber gegenüber tritt

Einschränkungen des Komfort sind dabei durch moderne Mail-Clients, die die Konfiguration mehrerer Accounts erlauben, nicht in Kauf zu nehmen. Bei dieser Konfiguration kann mit der entsprechenden E-Mail Adresse geantwortet werden. Sendet beispielsweise ein Vereinsmitglied an die Adresse maxmuster-verein@xy.zz dann erhält er auch von dieser Adresse eine Antwort und nicht (wie bei Weiterleitungen oft der Fall) von maxmuster-hauptadresse@xy.zz.

Empfangs-Adressen:

Ist hinter dem Dienst bei dem man eine E-Mail Adresse hinterlegt eine klare Werbeabsicht erkennbar (z.B. Gewinnspiel) oder wird er nur temporär benötigt (z.B. um eine Datei herunter zu laden), gibt es weitere Strategien.

Kostenlose Accounts: Müssen nicht im Mail-Client eingebunden werden – für den seltenen Zugriff kann die Weboberfläche genutzt werden. Wird das Spamaufkommen zu groß, kann man sich einfach eine neue Adresse registrieren.

Wegwerf-Adressen: Einige Provider bieten den Kunden Adressen an, die mit der eigentlichen Adresse verknüpft werden, aber auch wieder gelöscht werden können. Zum Beipiel

- maxmustermann@provider.de als eigentliche Adresse und

- maxmustermann-wegwerf1@provider.de und

- maxmustermann-wegwerf2@provider.de als Wegwerfadressen.

Sendet jemand eine Email an maxmustermann-wegwerf1@provider.de so wird sie an maxmustermann@provider.de zugestellt. Wird das Aufkommen von unerwünschten Emails zu groß, kann man maxmustermann-wegwerf1@provider.de löschen und es kehrt wieder Ruhe ein.

Sicheres Surfen und Mobile Sicherheit

Beinahe täglich Surfen wir mit unseren Geräten im Internet. Nachrichten lesen, recherchieren, Soziale Netzwerke, Online Shopping und Online Banking. Schnell vergisst man dabei aber, welchen Gefahren man sich aussetzt und welche Datenspuren dabei hinterlassen werden.

Für einen grundlegenden Schutz müssen Sie kein IT-Experte sein! Nachfolgend erhalten Sie einige Informationen über das sichere und gefahrenbewusste Surfen im Internet.

Mobile Endgeräte gewinnen dank Ihrer Multifunktionalität immer mehr an Bedeutung. Mobile Endgeräte sind einer Menge an Bedrohungen ausgesetzt, welche von Verlust oder Diebstahl Ihres Smartphones, bis hin zum Verlust/Diebstahl von gespeicherten Informationen reicht. Mobile Geräte sind in vielen Bereichen im Einsatz, sie werden nicht nur privat genutzt, mittlerweile haben sie ihren Platz auch in der Arbeitswelt gefunden.

Smartphones nur als ein Unterhaltungsmedium zu betrachten wäre falsch, da mit ihnen bereits alltags Geschäfte erledigt werden. Wir legen auf Smartphones viele sensible Daten wie Bilder, Videos und Nachrichten ab, selbst Informationen wie bspw. Zugangsdaten enthalten die Smartphones. Die Anzahl der Angriffe auf Smartphones steigt rasant, deutlich wird dies an der Anzahl an Schadsoftware die täglich in Umlauf gebracht wird.

Wie ein Computer, benötigen auch ein Smartphone ein Betriebssystem wie IOS von Apple oder Android von Google. Im Folgenden werden Sicherheitsmaßnahmen zum Schutz von IOS und Android Geräten vorgestellt, welche leicht umsetzbar sind und wozu Sie keinerlei KNOW HOW besitzen müssen.