Anonymisierung

Anonymisierung spielt heutzutage eine immer größere Rolle. Besonders im Internet wo Daten und Information scheinbar für immer bestehen bleiben, ist es ratsam für jeden einzelnen, sich mit der Anonymisierung und der Wahrung seiner eigenen Privatsphäre auseinander zu setzen.

Definition Anonymisierung:

Unter Anonymisierung versteht man das Verändern/Verschleiern personenbezogener Daten, sodass diese nicht länger einer bestimmten Person zugeordnet werden können.

Unter einem Anonymisierungsdienst versteht man ein Programm, das der Wahrung der Anonymität von Nutzern im Internet dient, sodass Datenschutz im Internet gewährleistet sind.

Im Internet haben vor allem Anonymisierungsdienste eine wichtige Bedeutung, welche den Nutzern ermöglichen Identitätsmerkmale zu verschleiern. Auch ist die Nutzung solcher Dienste nach geregeltem Recht legal und Entwickler werden teilweise mit Fördergelder von der Bundesregierung für den Aufbau von Anonymisierungsdiensten unterstützt.

Definition Anonymisierungsdienst:

Unter einem Anonymisierungsdienst versteht man ein Programm, das der Wahrung der Anonymität von Nutzern im Internet dient, sodass Datenschutz im Internet gewährleistet sind.

Was sind allerdings die Gründe Wert auf Anonymisierung zu legen? Was sind die Probleme das Anonymisierungsdienste angeboten werden und worin besteht die Notwendigkeit zum Nutzen? Dies erfahren Sie unter Notwendigkeit.

Warum ist Anonymisierung notwendig?

Bewegen wir uns im Internet, hinterlassen wir Spuren. Als Vergleich könnte man sich bildlich vorstellen das Haus mit einem Rucksack voll Sand zu verlassen, welcher jedoch ein Loch hat durch das beständig Sand rieselt und wir dadurch Spuren hinterlassen. Umso mehr Spuren von einer Person gefunden werden, desto mehr Rückschlüsse können auf die Verhaltens- und Bewegungsmuster einer Person gezogen werden.

Im Internet sind diese Spuren unter anderem:

IP-Adresse

- Cookies

- Browserinformationen

- Informationen des Betriebssystems

- Suchanfragen

- Angesteuerte Webseiten

Doch der Schein trügt. Hinter allem wird versucht, mit den über Sie erfahrenen Daten, Sie zu manipulieren um Ihnen so leicht wie möglich Ihre Geldbörse erleichtern zu können.

Mithilfe dieser Spuren werden Persönlichkeitsprofile erstellt und verkauft. Für viele Firmen sind diese Unmengen von Geld wert, da sie mithilfe der Persönlichkeitsprofile ihre Werbung und Angebot genausten anpassen können, um uns für deren Waren bestmöglich locken zu können und damit ihren Umsatz optimal maximieren können. Dazu ist es auch empfehlenswert unter dem Thema <link http: www.cryptoparty.philippbeck.net surfen>Surfen zu lesen. Diese Datenanreicherung schränkt unsere Privatsphäre stark ein.

Sie fragen sich mit Sicherheit: „Was ist das Problem dabei? Ich habe ja nichts zu verbergen! Wer sollte sich denn für mich interessieren?“

Außerdem können mit Hilfe der Spuren Sicherheitslücken ausgespäht und somit gezielt Angriffe durchgeführt werden, oder gar Ihre Identität angenommen werden um Sie zu schädigen, was ebenfalls möglich ist wenn genug Informationen über eine Person zusammengetragen wurden.

Aufgrund dieser Probleme ist es empfehlenswert großen Wert auf die Anonymität, sowie die Verhaltensweise im Internet zu legen, damit man weiterhin uneingeschränkt seine Privatsphäre genießen kann.

Durch das Aneignen einiger Verhaltensregeln, trägt man schon dazu bei seine Privatsphäre besser zu schützen. Wir haben hier einige ratsame Vorschläge aufgelistet welche euch helfen.

Ratsame Verhaltensregeln:

- So wenig Daten wie möglich von sich preisgeben.

- Wenn möglich Fake-Accounts erstellen. Das bietet sich Hauptsächlich in Foren an.

- Falsche Adressen wenn nicht von Belang. Oftmals erfordert eine Registrierung die genaue Adresse. Letztendlich ist diese jedoch nicht notwendig für die Nutzung des erstellten Accounts. Bei Online-Shops sollte selbstverständlich die richtige Adresse angegeben werden.

- Pseudonamen. Egal ob in Chat’s, in Spielen oder Foren. Es ist empfehlenswert einen Pseudonamen zu verwenden, da niemand wissen musst wer du bist.

- Einmal im Internet, immer im Internet. Was meist einmal im Internet war, wird nicht wieder so schnell verschwinden. Deshalb ist es auch vorteilhaft:

- überlegt Inhalte (Bilder) zu veröffentlichen. Gerade auf Sozialen Plattformen wie Facebook oder Twitter ist es möglich die Profile einzelner genausten zu durchleuchte.

Grundsätzlich sollte man das Internet mit Vorsicht genießen. Das Internet ist keine Spielwiese wie viele Kinder sie in jungen Jahren bereits nutzen – nein, dass Internet ist eine Geldmaschine, welche Tag und Nacht aktiv ist.

Es gibt verschiedene Arten von Anonymisierungsdiensten. Je nach Ausgestaltung bieten sie einem mehr oder weniger guten Schutz der Privatsphäre. Auch sind die meisten Dienste nicht kostenpflichtig sondern können frei genutzt werden. Wir haben einige Anonymisierungsdienste zusammengeschrieben welche empfehlenswert zu Nutzen sind.

Anonymisierungsdienste:

- JonDon

- VPN Dienste (Cyberghost VPN)

- Anonyme Peer-to-peer-Netzwerke

- Bitcoin

Die aufgelisteten Dienste bieten in erster Linie Schutz davor, an Hand der anfallenden Kommunikationsdaten identifiziert oder nachverfolgt zu werden. Diese Dienste können als „Vermittler“ zwischen dem Webbrowser des Nutzers und der Website eingesetzt werden. Dadurch gibt es keinen direkten Kontakt zwischen beiden Seiten.

Letztendlich sieht der Empfänger einer Anfrage nicht die Daten welche vom Absender stammen, sondern die des vorletzten Vermittlers. Der eigentliche Absender ist damit sozusagen unsichtbar.

Wir haben uns entschieden die beiden Dienste Proxy und Tor genauer zu beschreiben, da diese nicht kostenpflichtig sind und effektiv zur Anonymität des Nutzers beitragen. Die anderen aufgelisteten Dienste werden wir hier in Kürze beschreiben.

Was ist ein Proxy?

Ein Proxy ist nichts anderes als ein Server, welcher als Stellvertreter genutzt wird. Somit steht er als Vermittler bei Anfragen von Usern/Clients zur Verfügung und leitet Anfragen weiter an den entsprechenden Empfänger. Dabei tauscht dieser die Absender – IP mit seiner eigenen aus, sodass der Empfänger die Antwort wieder an den Proxy zurück sendet und der Proxy dann die Antwort an den eigentlichen Absender weiterleitet.

Unter anderem werden Proxys auch dafür benutzt um in Unternehmen den Datenverkehr ins Internet zu kontrollieren und gegebenenfalls zu beschränken. Zum Beispiel können auf dem Proxy Filter kreiert werden ( sog. Blacklist ), welche z.B. Anfragen nach außen auf Facebook oder Youtube nicht gestatten.

Ebenfalls ist es möglich einen Virenscanner zu integrieren, sodass Viren, Trojaner und Würmer vom Proxy abgefangen werden und somit die Rechner vor diesen Gefahren besser geschützt sind.

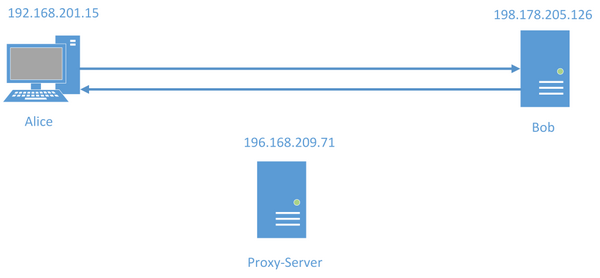

In dieser Abbildung sehen wir eine normale Anfrage. In diesem Fall stellt Alice, mit der IP-Adresse 192.168.201.15, eine Anfrage an Bob, mit der IP-Adresse 198.178.205.126. Bob weis daher genau wer die Anfrage gestellt hat und bekommt außer der eigentlichen Anfrage von Alice noch allerhand andere Informationen mitgeteilt. Genau das wollen wir verhindern. Unser Ziel ist es, eine Anfrage an Bob zu stellen, ohne das er erfährt, dass diese Anfrage von Alice kommt.

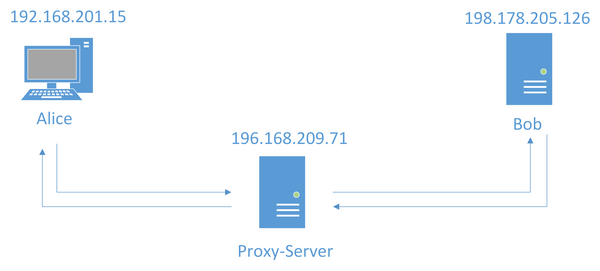

Dazu nehmen wir einen Proxy zur Hilfe, den wir als Vermittler verwenden. Dadurch ergibt sich folgendes:

In diesem Fall stellt Alice die Anfrage an Bob über einen Proxy-Server. Hierbei tauscht der Proxy -Server die Absender-IP von Alice 192.168.201.15 mit seiner IP-Adresse 196.168.209.71 aus und merkt sich diese. Dann leitet er die Anfrage weiter an die Zieladresse von Bob mit der IP-Adresse 198.178.205.126. Bob kann demnach nur die Absender Adresse des Proxy-Servers sehen (196.168.209.71) und dessen Informationen die mitgeliefert werden. Somit bleibt Alice Anonym.

Die Verwendung eines Proxys ist nicht nur zur Gewährleistung der Anonymität nützlich, sondern kommt auch begehrenswert zum Einsatz wie z.B. bei Länderspezifisch- gesperrten Inhalten auf Youtube. Somit wird mit einem Proxy aus Japan “vorgegaukelt” man komme von dort her und kann somit auf die gesperrten Inhalte zugreifen.

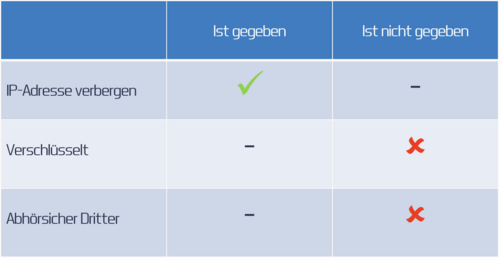

Für das erste sieht diese Variante sehr zufriedenstellend aus. Doch auch hier gibt es einige Defizite die zu beachten sind. So unterstützt nicht jeder Proxy eine verschlüsselte Verbindung und es gibt auch keine Garantie, dass man den Anbietern der frei verfügbaren Proxy trauen kann und diese nicht evtl. die gewonnen Informationen weiter nutzen.

Man kann sagen das die Verwendung von Proxy eine effektive Sache ist um anonym zu bleiben, vor allem dann, wenn man den Anbietern der Proxy, welche man benutzt, vertrauen kann. Ansonsten empfiehlt sich als alternative Tor.

Was ist Tor?

Der Tor-Client, auch “Onion Proxy” genannt, verteilt die Transaktionen des Nutzers über mehrere verschiedene Stellen im Internet und sorgt dafür, dass die Identität des Benutzers an keiner Stelle mit der Kommunikation in Berührung kommt. Die Datenpakete werden dazu über einen zufällig ausgewählten Weg über Server im Tor-Netzwerk verschickt. Dabei wählt Tor die Route eines Datenpakets immer so, dass es über drei Server gesendet wird. Diese Route wird alle 10 Minuten geändert.

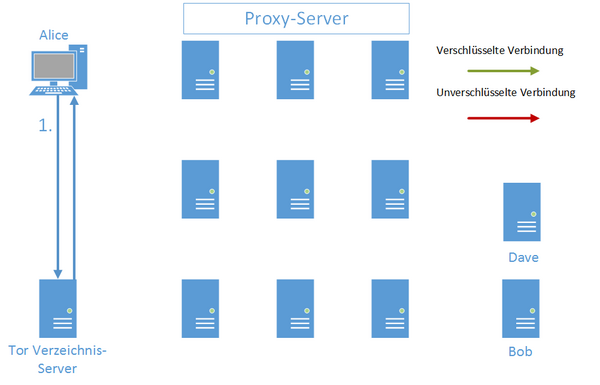

Wir wollen bildlich erklären was bei der Nutzung mit Tor geschieht:

1. Als erstes verbindet sich der Tor-Client, in der Abbildung unten mit “Alice” gekennzeichnet, mit dem Tor-Netzwerk und lädt sich eine Liste mit allen vorhandenen und nutzbaren Tor-Server herunter. Diese Liste ist mit einer digitalen Signatur versehen und wird von Verzeichnisservern zur Verfügung gestellt. Die öffentlichen Schlüssel der Verzeichnisserver werden mit dem Tor-Quellcode geliefert und stellen sicher, dass der Tor-Client nur authentische und keine modifizierten Verzeichnisse erhält. Durch die erhaltene Liste, weiß der Tor-Client nun, welche vorhandenen und nutzbaren Tor-Server zur Verfügung stehen.

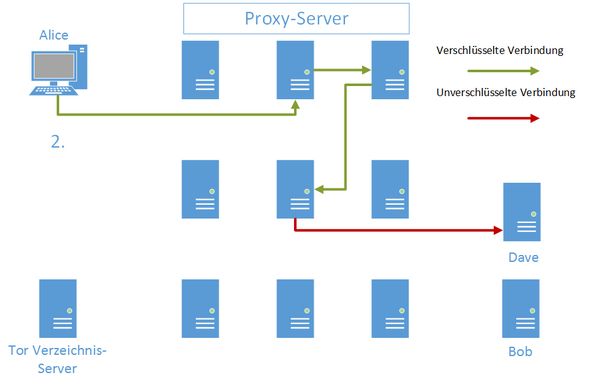

2. Alice möchte nun eine Webseite aufrufen die hier mit “Dave” gekennzeichnet ist. Dafür wählt der Tor-Client eine Route über genau drei Tor-Server, um ein möglichst optimales Verhältnis zwischen großer Anonymität und akzeptabler Performance/Geschwindigkeit zu erreichen. Dabei verhandelt er mit dem ersten Tor-Server eine verschlüsselte Verbindung aus. Ist diese aufgebaut, dann wird sie um einen weiteren Server ergänzt.

Ein Tor-Server kennt immer nur seinen direkten Vorgänger und Nachfolger. Das bedeutet, dass kein Tor-Server jemals den gesamten Pfad kennt. Der Client handelt für jeden Schritt entlang des Pfads einen eigenen Satz von Verschlüsselungsschlüsseln aus und stellt damit sicher, dass kein Server die Verbindungen nachvollziehen kann, während sie bei ihm vorbeikommen. Die Anonymität ist nur dann gewährleistet, wenn mindestens einer der drei Server vertrauenswürdig ist und die Anfangs- und Endpunkte der Kommunikation nicht überwacht werden.

Startet Alice eine weitere, neue Suchanfrage, so wird dann ebenfalls auch eine andere Route gewählt.

Was die Anonymität und Sicherheit bei der Verwendung von Tor betrifft, so ist diese Variante deutlich besser als die eines Proxy’s.

Nur unter dem Punkt der Abhörsicherheit kann man nicht völlige Sicherheit garantieren, da es theoretisch möglich ist, durch einen Man-in-the-Middle Angriff an Daten zu kommen. Doch für den Zweck des anonymen Surfen sollte diese Variante ausreichen.

Unter "Verwendung" ist die Installation, sowie die Nutzung von Tor beschrieben.