PC-Härtung

Neben dem eigenen Verhalten bieten auch technische Hilfsmittel oder Konfigurationen Schutz vor Cyber-Kriminellen. Bei der Härtung eines Computer-Systems geht es auf der einen Seite darum, die Anzahl der sicherheitskritischen Aspekte auf ein Minimum zu reduzieren; das System soll so wenig Angriffspunkte wie möglich bieten. Auf der anderen Seite kann zusätzliche Software die Sicherheit erhöhen. Dabei ist aber Vorsicht geboten, da solche Software meist tief ins System eindringt und unter Umständen neue Angriffsflächen eröffnet.

Der individuelle Schutzbedarf ist natürlich von den persönlichen Anforderungen und den Daten, mit denen gearbeitet wird, abhängig. Der Schutzbedarf ist dabei im gesamten Lebenszyklus (Kauf, Installation/Inbetriebnahme, Betrieb, Entsorgung) des Systems zu berücksichtigen und das Sicherheitsniveau auf dem gewünschten Level zu halten.

Viele Computer von Privatanwendern sind nicht hinreichend gegen die Risiken der Online-Welt geschützt. Kriminelle nutzen dies aus, indem sie solche Rechner mit Schadprogrammen infizieren und dann für ihre Zwecke missbrauchen. Dadurch können den Computer-Besitzern sehr erhebliche Schäden entstehen. Zum Beispiel können die Kriminellen Daten manipulieren, löschen oder ausspionieren, in Online-Shops Waren in deren Namen und auf deren Kosten bestellen, Transaktionen beim Online-Banking manipulieren oder den Zugang zum Bankkonto sperren. Die Kriminellen können die Rechner außerdem zum Teil eines Botnetzes machen und ihn so für Cyber-Angriffe auf Unternehmen oder andere Institutionen sowie zum Versand von Spam-Emails einsetzen und die Besitzer somit in kriminelle Handlungen involvieren.

Einen hundertprozentigen Schutz gegen diese Gefährdungen gibt es leider nicht. Um die Risiken jedoch weitgehend einzuschränken, können Sie selbst etwas tun. Nachfolgend und auf den folgenden Seiten werden Sie die Basics dazu kennenlernen.

Software:

Grundsätzlich gilt: Anwendungen, die nicht installiert werden, bringen keine Angriffs-Vektoren auf Ihr System. Installieren Sie daher nur Software, die sie auch wirklich nutzen wollen und der Sie aufgrund der Herkunft auch trauen können. Sehr häufig wird auf irgendwelchen Web-Seiten irgendeine Software zum freien Download angeboten. Seien Sie hier sehr vorsichtig. Auf der einen Seite gibt es viele sehr gute, leistungsfähige und kostenfreie Open-Source Produkte. Auf der anderen Seite gibt es aber auch viele Angebote, die aus Ihrem Rechner eine Brutstätte für Schadsoftware machen.

Windows-Konfigurationen:

- Wenn Sie Software-Updates nicht automatisch installieren lassen wollen, stellen Sie aber sicher, dass Sie informiert werden, wenn es Updates gibt. Gerade Betriebssystem-Software und solche, die mit dieser eng verbunden ist, sollte bei bekannten Schwachstellen möglichst schnell aktualisiert werden.

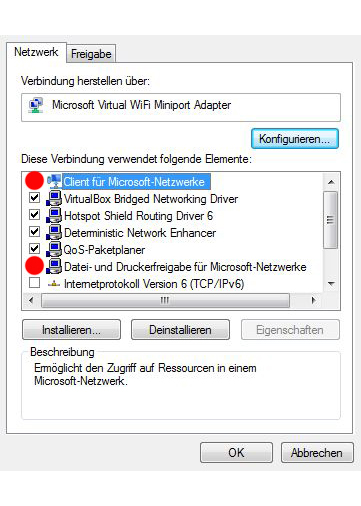

- Noch stärker als Software, die nicht genutzt wird, bieten Dienste, die nicht benötigt werden, Angriffsfläche. Wenn Sie nicht mit anderen Rechnern in Ihrem Netzwerk Dateien oder Drucker teilen wollen, deaktivieren Sie beispielsweise den Server-Dienst und stellen sicher, dass die Windows-Dienste nicht über die Netzwerkkarte kommunizieren können (siehe Abbildung).

Auch andere Windows-Dienste sind in der Standard-Konfiguration aktiv, obwohl sie vermutlich nicht genutzt werden. Zum Ändern dieser Einstellungen benötigt man tiefergehende Kenntnisse und auch Fingerspitzengefühl. Das Plus an Sicherheit, das hierdurch erzielt werden kann, ist aber nicht zu unterschätzen.

Benutzer-Konten:

Egal, welches Betriebssystem Sie nutzen, arbeiten Sie mit einem Account, der keine weiterreichenden System-Privilegien hat. Melden Sie den Administrator oder root-User nur dann an, wenn Sie die Berechtigungen auch wirklich benötigen. Denn falls Sie sich Malware einfangen, hat diese die gleichen Rechte wie Sie; wenn Sie als "normaler" Benutzer angemeldet sind, kann die Malware nicht wild die Systemeinstellungen und -Dateien manipulieren.

Für viele Dienste im Internet ist das vom Benutzer selbst vergebene Passwort eine der wichtigsten Hürden für potentielle Angreifer – Passwörter schützen den Zugang zu privaten Nachrichten, Bankgeheimnissen, Fotos, Dokumenten und vielen weiteren wichtigen Daten. Deswegen sollten beim Umgang mit ihnen ein paar wichtige Grundregeln beachtet werden. Mit kleinen Tricks und den richtigen Programmen ist es aber kein Problem diese einzuhalten.

Eines vorab: Angreifer bedienen sich intelligenter Methoden und leistungsfähiger Rechner, um Passwörter zu knacken.

Passwort-Aufbau:

Die wichtigste Eigenschaft von Passwörtern ist, dass sie nicht erraten werden können. Daher sollten sie:

- in keiner Beziehung zu persönlichen Daten stehen

- eine Mischung aus mindestens 12 Klein- und Großbuchstaben, Zahlen und Sonderzeichen sein

- für jeden Account komplett verschieden sein

- keine Wörter enthalten, die man in Wörterbüchern findet (auch keine Fremdsprachen); Produkt-, Firmen- und Personennamen sind ebenfalls zu leicht zu erraten

Passwort ausdenken und merken:

Eine gute Methode merkbare Passwörter zu generieren funktioniert folgendermaßen:

- Es wird ein eigener einfacher Satz gebildet: "Diesen Trick habe ich auf der Cryptoparty im Juni an der Hochschule Offenburg gelernt"

- Von jedem Wort wird der erste Buchstabe genommen: DThiadCiJadHOg

- Buchstaben werden durch ähnlich aussehende Zahlen ersetzt (i = 1, O = 0): DTh1adC1JadH0g

- Nach dem dritten und sechsten Zeichen wird ein Sonderzeichen eingefügt: DTh$1ad§C1JadH0g

Wichtig ist, dass keine bekannten Sätze wie Zitate oder Songtexte benutzt werden, denn diese kennen potentielle Angreifer ebenso wie die beschriebene Methode und sie versuchen automatisiert, große Listen mit Passwörtern zu erstellen, die nach diesem Schema erzeugt werden.

Das so erstellte Passwort ist kaum zu erraten und relativ leicht zu merken. Hält man sich jedoch an die weiteren Empfehlungen auf dieser Seite und benutzt eine Vielzahl von Passwörtern und wechselt diese regelmäßig, so kommt man auch mit dieser Methode an seine Grenzen. Ein Passwort-Manager, wie er weiter unten vorgestellt wird, kann dann Abhilfe schaffen und die genannte Methode wird für das Masterpasswort wieder sehr nützlich.

Passwort ändern:

Passwörter sollten je nach Wichtigkeit des Systems, der Passwortqualität und den Vorgaben durch Richtlinien (z. B. des Arbeitgebers) regelmäßig geändert werden. Dabei ist zu beachten, dass eine vorhersehbare Veränderung wie das Hochzählen von Nummern (passwort1, passwort2) oder tauchen von Bestandteilen (passwort1 – wortpass2) leicht erraten werden kann und somit das Ziel verfehlt. Nur echt neue Zeichenfolgen erfüllen den Zweck, mehr Sicherheit zu schaffen.

Verschiedene Accounts...

… verschiedene Passwörter! In den letzten Jahren ist es regelmäßig zum Diebstahl umfangreicher Kundendaten gekommen. Darunter waren auch Benutzernamen, E-Mail-Adressen und die gespeicherten Passwörter. Kommt ein Krimineller in den Besitz der Daten von einem Dienst, so ist die Wahrscheinlichkeit groß, dass er versuchen wird, sich mit den selben Daten bei anderen Diensten anzumelden und Zugriff auf sensible Daten zu erlangen. Da der Endbenutzer nicht steuern kann, wie seine Daten auf den genutzten Servern gesichert werden, kann er sich nur schützen in dem er Passwörter niemals doppelt verwendet.

Leider hilft hierbei eine leichte Abwandlung des Standard-Passworts wie z. B. facepasswort1book zu amapasswort1zon und goopasswort1gle nicht, denn für den Angreifer sind diese Methoden leicht nachzuvollziehen und auszuhebeln.

Passwort-Manager:

Passwörter sollten niemals unverschlüsselt auf dem PC abgelegt werden oder auf dem berühmten Notizzettel am Bildschirm kleben. Wer sich Passwörter notieren will, sollte diese stattdessen auf Papier unter Verschluss halten bzw. auf dem Rechner in einer verschlüsselten Datei ablegen.

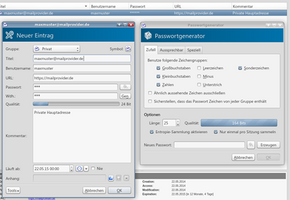

Eine gute Variante ist, die Passwörter mit einem Passwort-Manager wie Keepass zu verwalten und den enthaltenen Generator zur Erstellung zu nutzen. Mit diesen Managern lassen sich alle Account-Details in einer verschlüsselten Datei übersichtlich speichern. So reicht es, sich nur noch das Passwort des Managers zu merken – alles andere ist sicher abgespeichert.

Bei der Wahl des Tools ist darauf zu achten, dass es eine Version für Smartphones gibt, so dass man auch unterwegs immer Zugriff auf alle Zugangsdaten hat.

Keepass ist ein Open Source Passwort-Manager der auf vielen Geräten lauffähig ist:

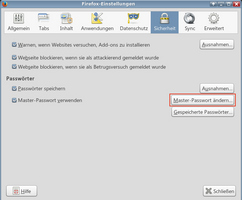

Die meisten aktuellen Browser bieten die Möglichkeit, Benutzernamen und Passwörter für Websites abzuspeichern. Damit die Passwörter nicht im Klartext auf der Festplatte liegen, muss ein Master-Passwort gesetzt werden. Sollte der PC bei einem Einbruch entwendet werden oder geht der Laptop verloren, sind ohne diese Vorkehrung sämtliche gespeicherten Passwörter in Gefahr.

In Mozilla Firefox lässt sich das Passwort über das Menü Bearbeiten -> Einstellungen -> Reiter Sicherheit -> Button "Master-Passwort ändern…" festlegen

Standard-Passwörter:

Besonders bei Routern und WLAN-Accesspoints aber auch Softwarepaketen werden die Zugänge oft mit Standardpasswörtern ausgeliefert. Selbst wenn diese komplex erscheinen, müssen sie dringen geändert werden. Im Internet kursieren Listen mit gesammelten Passwörtern, die von Angreifern genutzt werden können, um voll automatisiert zu prüfen ob eines von ihnen gültig ist.

Es gibt zwei Arten von Updates, also von Aktualisierungen von Software. Zum einen gibt es von Zeit zu Zeit neue Versionen mit neuem Funktionsumfang (man spricht von Releases) und zum anderen Versionen, die Fehler bereinigen (man spricht von Patches oder Fix-Packs). Beides fällt unter den Oberbegriff Updates.

Denn natürlich machen auch sehr gut ausgebildete Software-Entwickler Fehler oder gestalten Software in der Art, dass sie für Angreifer Möglichkeiten bietet, unberechtigt in das System einzudringen. Werden solche Sicherheitsschwachstellen (oder Funktionsfehler) festgestellt und bekannt, so wird meist sehr schnell eine Fehlerbereinigung vom Hersteller angeboten und in den meisten Fällen auch eine automatisierte Installation.

Gerade bei Betriebssystemen und betriebssystemnaher Software ist das schnelle Schließen von Sicherheitslücken sehr wichtig. Achten Sie also darauf, dass die Einstellungen in Ihrem System so konfiguriert sind, dass ein automatisches Updaten oder zumindest ein Update nach der Information an den Benutzer möglich ist.

Wohl jeder Computer-Benutzer hat auf seinem Gerät Dokumente, die nicht für jeden zugänglich sein sollen. Das können Urlausbilder, private Nachrichten oder elektronisch abgelegte Kontoauszüge usw. sein. Um diese Dokumente für andere unlesbar zu machen, sollten sie verschlüsselt werden. Denn auf einem gemeinsam genutzten Computer ist ein absolutes Abschotten gegenüber den anderen Benutzern nicht möglich. Oder der Computer wird bei einem Einbruch entwendet (der normale Anmelde-Prozess bietet keinerlei Schutz vor dem Auslesen der Daten) oder Hacker erlangen über das Internet Zugang.

Daher sollten vertrauliche Informationen auf Computersystemen hinreichend verschlüsselt werden. Bei mobilen Geräten bietet sich an, die ganze Festplatte zu verschlüsseln. Wird das Gerät dann unterwegs entwendet, kann der Dieb auf keinerlei Daten zugreifen. Allerdings bietet dies keinen Schutz vor Eindringlingen aus dem Internet, denn auf dem gebooteten System sind alle Daten unverschlüsselt zugreifbar, auf die Sie als berechtigter Benutzer auch zugreifen dürfen. Daher empfiehlt es sich, vertrauliche Informationen unabhängig von der Festplattenverschlüsselung zu verschlüsseln.

Und natürlich sollen auch Ihre vertraulichen Emails und Ihre Aktivitäten beim Surfen (z.B. beim Online-Banking) nicht von Unberechtigten mitgelesen werden dürfen. Auf diese beiden Aspekte wird in den entsprechenden Abschnitten dieser Seite detaillierter eingegangen.

Grundsätzlich ist bei der Verschlüsselung zu beachten, dass es starke und schwache Verschlüsselungen gibt. Schwache Verschlüsselungen sind für Hacker entsprechend leicht zu knacken. Achten Sie daher darauf, dass das eingesetzte Verfahren und der benutzter Schlüssel stark genug sind.

Da es für digitale Schlüssel keinen Schlüsseldienst gibt: Schützen Sie Ihre Schlüssel vor unberechtigtem Zugriff und vor Datenverlust.

Klassische Computer-Viren sind nur ein Teil der Schadprogramme, die unter die Kategorie Schadsoftware fallen. Neben den Viren sind aber auch andere Kategorien von schadhafter Software, insbesondere Trojanische Pferde ("Trojaner") und Spyware, für Computer-Nutzer ein großes Ärgernis und in vielen Fällen auch eine ernstzunehmende Gefahr.

Was aller Schadsoftware - egal ob Virus, Wurm, Trojaner, Spyware, Scareware oder Ransomware - gemeinsam ist, ist die Tatsache, dass man sie schneller auf dem Rechner hat als dass man sie wieder los wird. Es ist immer Vorsicht geboten, um nicht solche Software auf das System zu bekommen. Ein Virus-Scanner erhöht zwar den Schutz, aber macht ein Computer-System nicht wirklich 100%ig sicher dagegen. Achten Sie darauf, dass Ihr Viren-Scanner eine aktuelle Liste der Viren (Virensignatur) hat.

Typische Symptome bei einem Befall:

- Der Computer läuft immer langsamer

- verschiedene Funktionen, die früher einmal funktioniert haben, gehen nicht mehr

- Dateien verschwinden rätselhaft

- Abstürze häufen sich

- Der Computer reagiert merkwürdig und bringt zweifelhafte Meldungen

Wie bekommt man das System wieder sauber? Eine Schadsoftware macht zuerst den installierten Viren-Scanner unbrauchbar. Hat man erst einmal einen Virus gefangen, wird man ihn mittels des installierten Viren-Scanners nicht wieder los. Oftmals ist eine Bereinigung erfolgreich, wenn das System von einem sauberen Boot-Medium gestartet wird auf dem auch ein aktueller Viren-Scanner verfügbar ist. Da sich der Virus trotz laufendem Viren-Scanner erfolgreich einnisten konnte ist die Wahrscheinlichkeit nicht wirklich sehr hoch. Nach einer augenscheinig erfolgreichen Bereinigungs-Aktion ist das System weiter unter Beobachtung zu halten.

Wenn Sie wirklich sicher sein wollen, installieren Sie das System komplett neu. Um Boot-Viren zu beseitigen ist es erforderlich, auch den MBR (Master-Boot-Record) neu zu schreiben bzw. ihn zu reinigen.

Eine Firewall ist ein System, das ein Netzwerk oder einzelne Systeme vor unerwünschtem Netzverkehr schützt. Die Firewall-Software dient dazu, den Netzwerkzugriff zu beschränken, basierend auf Absender- oder Zieladresse und genutzten Diensten. Sie überwacht den durch die Firewall laufenden Datenverkehr und entscheidet anhand festgelegter Regeln, ob bestimmte Informationen bzw. Netzwerkpakete durchgelassen werden oder nicht. Auf diese Weise versucht sie, unerlaubte Netzwerkzugriffe zu unterbinden.

Bei einer personal Firewall ist diese Software auf dem System selbst installiert. Der Nachteil ist, dass sie selbst angreifbar ist. Ein solches System erhöht die Sicherheit nur in seltenen Fällen. Denn erstens muss die personal Firewall richtig konfiguriert sein und zweitens sind viele solcher Lösungen ähnlich wie ein Schweizer Käse. Zu den "Schweizer Produkten" gehört auch die personal Firewall, die der Anbieter der kostenpflichtigen Betriebssysteme zusammen mit diesen ausliefert. Viele Fachleute raten vom Aktivieren der Windows Personal-Firewall ab und das aus gutem Grund.

Über den Sinn und Unsinn von Personal Firewalls streiten sich die Fachleute noch immer. Denn Desktop Firewalls - wie sie auch genannt werden - sind, wenn man sich an die wichtigsten Grundregeln zum sicheren Surfen hält, eigentlich überflüssig. Wichtig ist, dass das Betriebssystem, der Browser, der E-Mail-Client und die Anwendungen so sicher wie möglich konfiguriert sind. Solange das der Fall ist, Sie nichts aus unsicheren Quellen herunterladen und auch sonst vorsichtig im Internet unterwegs sind, stellt eine Personal Firewall nicht unbedingt einen zusätzlichen Schutz dar. Deshalb auch hier die Empfehlung, sich nicht in falscher Sicherheit zu wägen.

Das eigene private WLAN:

Damit das eigene WLAN nicht unberechtigt durch Fremde genutzt wird und Sie somit unter Umständen in ungesetzliche Aktivitäten involviert werden, berücksichtigen Sie bitte folgende Sicherheitshinweise:

- Konfigurieren Sie Ihren WLAN Access-Point erstmalig nur über sichere und nichtabhörbare Kabelverbindungen.

- Ändern Sie den Netzwerknamen (SSID) so, dass er keine Informationen über Sie oder Ihre WLAN-Infrastruktur preisgibt.

- Schalten Sie das Broadcasten des SSID ab (heute können alle aktuellen WLAN-Clients damit umgehen).

- Sorgen Sie für hinreichende Verschlüsselung (WPA oder besser WPA2 mit Wahl eines sicheren min. 20 Zeichen langen Passwortes, nicht WEB).

- Deaktivieren Sie das WPS-PIN Verfahren.

- Schalten Sie Ihr WLAN idealerweise nur bei Gebrauch ein.

Benutzung fremder WLANs:

Die meisten mobilen, internetfähigen Geräte können Sie in WLAN-Netzwerke einbinden; die erforderliche Hard- und Software ist i.d.R an Board. Doch die Nutzung eines WLAN-Netzes birgt auch Risiken, vor allem dann, wenn es sich um ein fremdes WLAN-Netz handelt, dessen Betreiber und Hintergründe Sie nicht kennen. Daten können abgegriffen oder Schadsoftware auf Ihr Gerät eingeschleust werden.

Sicherheitshinweise:

- Schalten Sie unterwegs die WLAN-Funktionalität nur dann ein, wenn Sie diese auch bewusst nutzen.

- Rufen Sie vertrauliche Daten über ein fremdes WLAN-Netz nur über eine HTTPS-Verbindung bzw. über einen verschlüsselten VPN-Zugang ab.

- Informieren Sie sich vor der Nutzung über das Sicherheitsniveau von Hotspots.

- Deaktivieren Sie bei Nutzung öffentlicher WLANs unbedingt die Datei- und Verzeichnisfreigaben (bei Windows mit Admin-Berechtigung mit dem Befehl "net stop server")