Gefahren im Netz

Im Internet ist man nie alleine. Diese Information hat sich inzwischen verbreitet und ist bei nahezu jedem PC-Benutzer angekommen. Hacker, Geheimdienste, Viren, Würmer, Trojaner, Botnetze, Phishing usw. sind Vokabeln, denen wir inzwischen regelmäßig begegnen.

Um sich angemessen vor den Gefahren, die mit der Nutzung des Internets verbunden sind, schützen zu können, muss man diese zuerst erkennen.

Im folgenden Abschnitt werden daher die wichtigsten Gefahren genannt und was es damit auf sich hat:

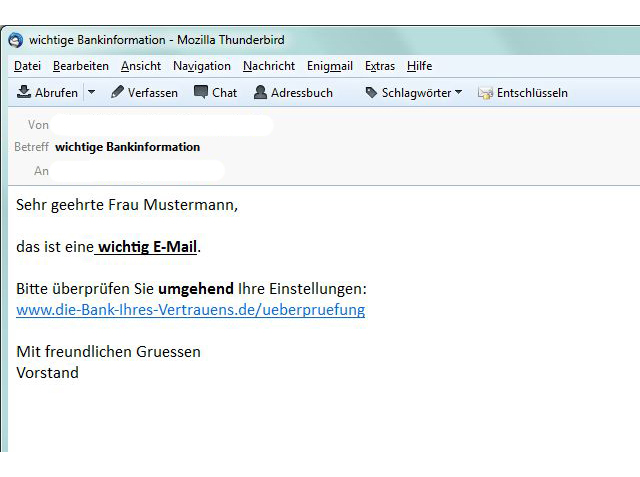

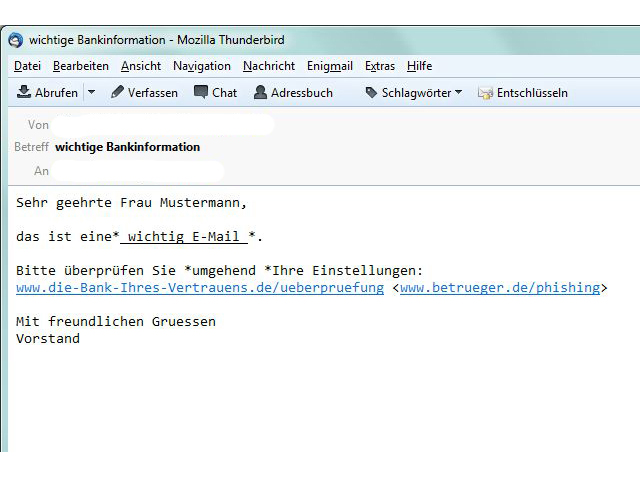

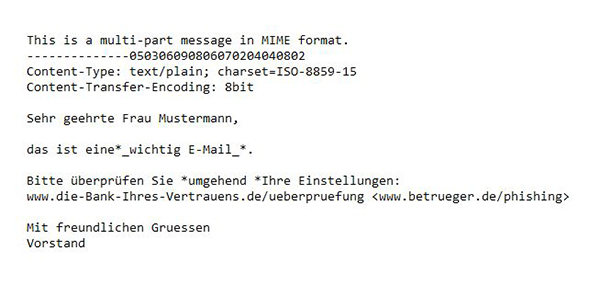

Phishing ist ein Kunstwort, das nach "fischen gehen" klingt. Und genau das trifft den Kern der Sache. Das Wort besteht aus zwei Teilen, nämlich "Passwort" und "fishing". Eine genaue "Übersetzung" von Phishing ist also "nach Passworten angeln". Durch sehr gut gestaltete Internet-Seiten oder E-Mails versuchen dabei die Betrüger, an vertrauliche Informationen wie Passwörter oder gar Kreditkartennummern zu gelangen. Dabei wird der Nutzer dazu verleitet, diese Daten freiwillig preiszugeben.

Gerade im Bankbereich ist diese Masche weit verbreitet. Dabei gibt es im wesentlichen folgendes Muster: Der Nutzer wird per E-Mail oder durch Schadcode auf dem Rechner auf eine Seite geleitet, die der Seite der Bank täuschend ähnlich sieht. Hier werden dann Zugangsdaten und TANs (Transaktionsnummern) abgefragt, die die Betrüger dann zum Schaden des Kontoinhabers nutzen um Geld auf ihr Konto außerhalb des Zugriffs deutscher Justizmaßnahmen überweisen. Die Links in Nachrichten sehen dabei echt aus. Denn es gibt einen "offiziellen Link", das ist der Teil, der in der Nachricht erscheint und es gibt die wirkliche Verknüpfung, also die Internet-Seite, die beim Anklicken wirklich aufgerufen wird. Welche Seite wirklich hinter dem angezeigten Link steckt erfährt der Nutzer durch "Quelltext anzeigen". Oder noch besser ist, Emails immer als Plain-Text und nicht als formatierten Text mit HTML-Elementen anzeigen zu lassen.

Die Banken-Industrie tut viel für die Sicherheit des Online-Bankings. Seien Sie aber dabei stets vorsichtig und kontaktieren Sie im Zweifel Ihre Bank.

Auch andere Informationen werden auf diese Art "gephished". Kontaktieren Sie bei Verdacht immer den vermeintlichen Absender der E-Mail; auch dieser hat ein großes Interesse, dass kein Schaden entsteht.

Und es sind nicht immer Wege des klassischen Internets. Daten-Diebe machen auch Jagd auf die Nutzer über das Telefon unter Verwendung von Internet-Telefonen (Voice-over-IP, kurz VoIP).

Eine weit verbreitete Art, auf dem Rechner des Internet-Benutzers Schadsoftware zu installieren oder diesem vertrauliche Informationen zu entlocken, sind unsichere Web-Seiten. Angelockt werden die Opfer meist mit "erotischen" Bildern, geknackter Software, Gratis-Musik, Spielen und so weiter. Selbst "Sicherheits-Software" wird auf solchen Seiten angeboten. Entweder ist der schadhafte Code dann in der herunterzuladenden Datei enthalten oder die Seite führt sofort Installationen auf dem System aus ohne dass der Besucher der Seite es merkt.

Woran erkennt man solche Seiten? Oftmals sieht man recht schnell am Erscheinungsbild und der Rechtschreibung, wessen Vaters Kind die Ersteller solcher Webseiten sind. Doch dann kann es bereits zu spät sein und es ist Schaden an der Software-Installation des PC entstanden. Wenn sich viele Fenster öffnen und man gar ungefragt dazu aufgefordert wird, Software herunterzuladen oder zu installieren, sollten alle Alarmglocken läuten.

Oder man bekommt ein gesuchtes Produkt oder eine freie Software erst dann, wenn man seine persönlichen Daten wie Name, Anschrift und E-Mail-Adresse eingegeben hat. Dies kann durchaus auch von seriösen Unternehmen gefordert werden. Überlegen Sie sich aber gut, wie Sie zu der Web-Seite gelangt sind und was sie über sich preisgeben möchten. Daten, die Sie preisgegeben haben, bekommen Sie nicht wieder zurück.

Ihr geschultes Verhalten zusammen mit Zusatz-Software reduzieren die Gefahren beim Surfen. Im Abschnitt sicheres Surfen erfahren Sie mehr, wie Sie sich schützen können. Soviel vorab: ein Viren-Scanner alleine ist kein hinreichender Schutz.

Man hört immer öfter von neuen Viren oder Würmern, also Programmen, die sich selbständig verbreiten oder über E-Mails versandt werden und Schäden auf Ihrem PC anrichten können. Aber auch von Trojanischen Pferden ist immer öfter die Rede. Das sind dann Programme, die vom Nutzer unbemerkt sicherheitskritische Funktionen durchführen, indem sie beispielsweise Passwörter abfangen.

Schädliche Programme für den Computer werden heute nicht mehr vorrangig von Einzeltätern geschrieben. Heute sind es meist kriminelle Netzwerke, die international operieren, arbeitsteilig organisiert sind und es auf das Geld der Internetnutzer abgesehen haben. Und die Mitglieder dieser Vereinigungen sind bestens ausgebildet und organisiert.

Arten von Schadsoftware:

Unter Viren versteht man Programme, die sich selbst replizieren können, um sich von Computer zu Computer zu verbreiten und von den betroffenen Systemen Daten zu stehlen oder zu löschen. Fast alle Viren verstecken sich in einem ausführbaren Programm, was bedeutet, dass der Virus solange inaktiv ist, wie das Programm an dem er angehängt ist nicht ausgeführt wird.

Würmer sind von der Arbeitsweise her ähnlich einem Virus, benötigen aber nach Infektion eines Rechners keine Wirtsdatei mehr, um lauffähig zu sein. Würmer verbreiten sich sehr leicht und ihre aggressive Vorgehensweise macht sie nicht nur für einzelne PCs zu einer Bedrohung, sondern für ganze Netzwerke.

Ein Trojanisches Pferd (Trojaner) verbreitet sich nicht selbst, sondern tarnt sich als nützliches Programm oder Dokument, welches durch einen Benutzer aufgerufen wird und dann seine schädlichen Routinen zum Einsatz bringt.

Software, die sich darauf spezialisiert hat, Informationen von befallenen Rechner zu stehlen, bezeichnet man als Spyware. Hierzu zählen sogenannte Keylogger, welche Benutzereingaben aufzeichnen und an Dritte weiterleiten, oder auch Programme die regelmäßig im Hintergrund Bildschirm-Fotos anfertigen und weiterleiten.

Scareware dient dazu, den Benutzer mit Meldungen von angeblichen Unsicherheiten im System und Gefahren zu verunsichern und ihn zum Kauf eines der angebotenen Produkte zu verleiten, welche das Problem angeblich beseitigen sollen.

Ransomware hingegen sperrt den Zugriff auf die Benutzeroberfläche des Systems und fordert den Benutzer zur Zahlung eines Lösegeldes auf, um wieder Zugriff auf das System zu erlangen. Oft werden auch Bild- und Textdateien verschlüsselt und so vor dem Zugriff des Benutzers gesperrt.

Viele Exemplare haben eine weitere unangenehme Eigenschaft: Sie versuchen, andere Rechner im Internet ebenfalls zu infizieren. Zu diesem Zweck haben ihre Programmierer viele verschiedene Angriffsmethoden, die zum Beispiel Schwachstellen in gängigen Internetbrowsern oder im Betriebssystem ausnutzen, in ihre Schadprogramme implementiert, die vollautomatisch eine nach der anderen ausprobiert werden. Dieses Vorgehen gleicht einem Einbrecher, der nacheinander Türen und Fenster auf Schwachstellen untersucht, um möglichst schnell und unauffällig ins Haus zu gelangen.

Früher kam solche Software meist über Datenträger auf die Maschinen. Dann kam das Internet und mit ihm die globale Vernetzung von Computern. Das eröffnete den Tätern neue Kanäle zur Verbreitung von schädlicher Software. Zunächst wurden die Schädlinge bevorzugt per E-Mail versandt: Sie verstecken sich in einem Anhang, der dem Empfänger beispielsweise eine nützliche Information verspricht oder angeblich eine Rechnung enthält. Wer diese Datei anklickt, holt sich den Schädling auf seinen Rechner. Seit einiger Zeit verfolgen die IT-Kriminellen zusätzlich eine neue Strategie: Sie infizieren Webseiten mit schädlichem Code. Es kann vorkommen, dass seriöse populäre Webseiten von Cyber-Kriminellen gecrackt und mit Schadcode versehen werden, beispielsweise über einen eingeblendeten Werbebanner, der von einem anderen Server geladen wird. Wenn plötzlich, scheinbar ohne Grund während des Surfens im Internet ein Fenster aufgeht und Ihnen mitteilt, dass sich ein Programm installieren möchte und dazu nach Ihrem Passwort fragt, ist höchste Vorsicht geboten. Wenn Sie Zweifel am Zweck des Programms haben, brechen Sie den Vorgang sofort ab. Freie Software zum Herunterladen ist sehr oft mit schadhaftem Code infiziert. Achten Sie daher genau darauf, wo Sie Software herunterladen.

Der Name "Spam" - eigentlich Dosenfleisch SPAM (Spiced Porc and Ham) der amerikanischen Firma Hormel Foods - ist im Internetzeitalter zum Synonym für unerwünschte und lästige Massen-E-Mails geworden.

Als Spam, Spamming oder Junk-Mail (Müllpost) bezeichnet man:

- Massenversand nichtangeforderter Werbe-Mails

- Werbebeiträge in Sozialen Netzwerken oder Communities, die nichts mit dem Diskussionsthema zu tun haben

- Kettenbriefe

Formen von Spam-Mails:

Spam ist ein Oberbegriff für alle Formen von unerwünschten Emails. Diese lassen sich nach dem Inhalt in folgende Bereiche aufteilen:

- Scam: Verspricht, schnell und mit einfachen Mitteln reich zu werden. Häufig ist vorher Geld zu überweisen.

- Hoax (Falschmeldung): Ein Schwindel oder schlechter Scherz: "Leiten Sie diese Mail an xy Personen weiter, sonst ..."

- Phishing: Versucht Ihnen private Daten entlocken, beispielsweise Kontoinformationen

Um E-Mails in millionenfacher Menge versenden zu können, benötigen die Spammer Email-Adressen. Diese sind bei Adresshändlern zu bekommen. Oft führen kommerzielle Spammer aber auch Datenbanken mit Millionen von Adressen. Durch das mit einem Programm automatisierte Absuchen von Webseiten oder E-Mailverzeichnissen, aber auch durch Durchprobieren gängiger Adressen, sind die Adressen schnell erhältlich.

Grundsätzlich gilt für solche oder ähnliche E-Mails: Auf keinen Fall antworten! Auf keinen Fall einem Link folgen! Auf keinen Fall einen Dateianhang öffnen! Versuchen Sie ebenso wenig, die Betrüger mit falschen Angaben auszutricksen oder nur zum Schein auf das Angebot einzugehen. Entsprechende E-Mails sollten vielmehr sofort gelöscht werden. Im Zweifel nehmen Sie Kontakt zu Personen auf, die wissen, ob es sich um zum Beispiel einen schlechten Scherz oder tatsächlich um eine Warnung handelt. Verwenden Sie dafür jedoch nie die Kontaktdaten aus der E-Mail!

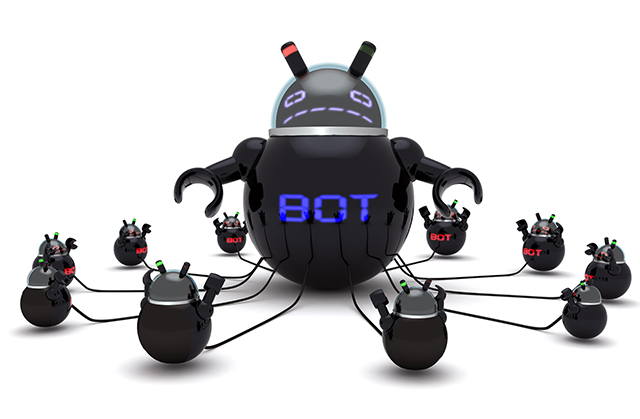

Der Begriff "Bot" kommt von "robot" und bedeutet so viel wie arbeiten. Im Kontext der IT ist mit einem Bot ein Programm gemeint, das ferngesteuert auf einem fremden PC arbeitet. Von Botnetzen spricht man dann, wenn sehr viele PCs - meist mehrere Tausend - per Fernsteuerung zusammengeschlossen und für bestimmte Aktionen missbraucht werden.

Die betroffenen Internet-Benutzer wissen nicht, dass ihr Computer Teil eines Botnetzes ist und ferngesteuert arbeitet. Jeder ist an dieser Stelle gefordert. Denn die Bots werden nicht verteilt, um einfach an günstige Rechenleistung zu kommen. Botnetze werden zu bestimmten Aktionen missbraucht. Das können einerseits DDoS-Angriffe (<link http: de.wikipedia.org wiki denial_of_service _blank external-link-new-window external link in new>Distributed Denial of Service) sein, um große Internetseiten lahm zu legen. Andererseits wird über Botnetze aber auch SPAM versendet. Darüber hinaus werden Botnetze oft gegen Geld an Dritte weitervermietet. Um es auf den Punkt zu bringen: Hinter Botnetzen steckt verdammt viel kriminelle Energie und eindeutig ein böser Wille.

Die Folge: Durch Botnetze ist der Rechner nicht mehr nur Opfer, sondern er wird auch zum Täter. Denn er erhält die entsprechenden Befehle und führt diese ohne Kontrolle des Besitzers aus. Auch die auf dem PC gespeicherten persönlichen Daten sind nicht sicher, nachdem der Rechner Teil des Botnetzes geworden ist..

In den Medien taucht für Botnetze immer öfter auch der Begriff "Zombie-Rechner" auf, weil der Rechner wie ein Zombie – ein willenloses Werkzeug – zum Leben erweckt wird.

Durch entsprechende Schutzmaßnahmen und angemessenes Verhalten kann jeder dafür sorgen, dass Fremde keine Möglichkeit bekommen, den Rechner in Beschlag zu nehmen und für Angriffe zu missbrauchen.

Von Hackern ist immer dann die Rede, wenn Unbekannte in fremde Computersysteme eindringen und die Kontrolle darüber übernehmen. Dabei ist diese Bezeichnung im ursprünglichen Sinne nicht korrekt. Hacker sind sehr gut ausgebildete Leute, die in Systeme eindringen, um diese zu verstehen bzw. sicherer zu machen; letztere werden auch als Penetrationstester bezeichnet. Der Begriff Hacker ist also eigentlich vom Begriff Cracker abzugrenzen. Die Medien treffen die Unterscheidung zwischen Hackern und Crackern in der Regel nicht. Dort ist die Rede von Hackern, egal um was es geht.

Cracker sind Angreifer, die sich ohne Autorisierung Zugang in Systeme verschaffen. Diese Leute verstehen ihr Handwerk genau so gut wie die Hacker. Allerdings dringen sie in fremde Systeme ein, um dort Schaden anzurichten. Sie löschen, verändern oder missbrauchen geschützte Datenbestände oder Programme oder legen Teile von Infrastrukturen lahm.

Und dann gibt es noch die so genannten Script-Kiddies. Sie heißen Kiddies, weil es sich meistens um Jugendliche handelt. Script-Kiddies wissen meist überhaupt nicht, was sie tun – halten sich selbst aber für Hacker. Im Gegensatz zu diesen verwenden sie jedoch ausschließliche vorgefertigte Computerprogramme. Alle Skript-Kiddies haben die gleiche Strategie: ziellos nach einer bestimmten Schwäche suchen und diese dann ausnutzen und dies ohne Rücksicht auf Verluste. Das macht diese Angreifer besonders gefährlich, denn oft wissen sie nicht, welchen Schaden sie mit ihrem Verhalten anrichten können.

Wer über Emails Schadsoftware verbreiten will, versteckt sich gerne hinter seriös wirkenden Absender-Adressen. Die Empfänger vertrauen dann den Absendern, öffnen die Nachrichten und infizieren dadurch ungewollt ihre Rechner. Adressen von persönlich Bekannten werden ebenso missbraucht wie die von anerkannten öffentlichen Einrichtungen oder Großunternehmen, die Seriosität ausstrahlen.

Aber auch Versender von Spam-Emails verschleiern ihre Identität mit einer gefälschten Absender-Adresse. Das hat zwei Gründen: Einerseits ist das Versenden von Spam in Deutschland verboten. Um nicht belangt werden zu können, bleiben die Urheber daher lieber anonym. Andererseits rechnen auch Spammer damit, dass Nachrichten von seriösen oder persönlich bekannten Absendern mit größerer Wahrscheinlichkeit geöffnet werden. Möglicherweise haben Sie schon Antworten auf Nachrichten erhalten, die Sie nie geschrieben haben. Dann wurde vielleicht Ihre eigene Adresse missbraucht. Dagegen können Sie praktisch nichts unternehmen. Es gibt zwar technische Mittel, um Emails zu signieren und sich somit vor falschen Email-Adressen zu schützen, diese werden aber leider nicht oft genutzt. Digitale Signaturen können hier schützen.

Für einen fachkundigen Studenten ist es in weniger als 20 Minuten möglich, einen "Mail-Server" zu bauen, der Mails von sämtlichen Absende-Adressen zustellt, auch beispielsweise von Angela.Merkel@bundeskanzleramt.de. Solche Mail-Server werden Open-Relay-Server (ORS) genannt. Solche Server werden immer wieder auch unwissend von Unternehmen konfiguriert und dann für gefälschte Mails aller Art missbraucht.

Für Fachkundige ist es möglich, den Weg einer Email nachzuvollziehen, also über welche Mail-Server die Mail zugestellt wurde. Denn die IP-Adressen sind hier nicht zu fälschen und es kann überprüft werden, ob die IP-Adresse des in der letzten Received From-Zeile (das ist die vom Sender) mit der Email-Adresse übereinstimmt.

Im Internet hat sich der Begriff als Bezeichnung für Falschmeldungen, vergleichbar mit Zeitungsenten, einbürgert. Darunter fallen beispielsweise die zahlreichen falschen Warnungen vor bösartigen Computerprogrammen. Angeblich können diese Festplatten löschen, Daten ausspionieren oder anderweitig Schaden auf den Rechnern der Betroffenen anrichten. Oder es wird in betrügerischer Absicht der Weg zum schnellem Geld verdienen gezeigt.

"Hoaxes" enthalten meist folgende Elemente:

- Einen Aufhänger, der Seriosität vermitteln soll (etwa einen Bezug zu einem bedeutenden Unternehmen)

- Eine angebliche Sachinformationen über ein Ereignis von besonderer Bedeutung (etwa das Auftauchen eines Computerschädlings) oder sensationelle Verdienstmöglichkeiten (etwa angebliche Provisionen durch große Softwarekonzerne für die Weiterleitung von Mails), Hinweise auf Katastrophen (zum Beispiel Tsunami) oder Verschwörungstheorien

- Keine Daten, dafür aber Aktualität signalisierende Bezüge wie "gestern" oder "soeben"

- Die dringende Bitte, die Information oder Warnung möglichst allen Bekannten zukommen zu lassen.

Trauen Sie Ihrem gesunden Menschenverstand und hinterfragen Sie Emails, in denen Ihnen plötzlicher Reichtum versprochen wird und die Sie zur Weiterleitung auffordern. Das Gleiche gilt für Kettenbriefe; am besten löschen Sie diese gleich und leiten sie keinesfalls weiter!